All'inizio del film "La compagnia dell'anello", il mago Gandalf fa all'eroe Frodo questa domanda:"È segreto? È sicuro?" Potremmo non avere un anello magico da proteggere, ma stiamo ponendo la stessa domanda. Ma stiamo parlando di informazioni.

Questa è la seconda di una serie in più parti su come applicare i principi e le tecniche di sicurezza delle informazioni come parte della modellazione dei dati. Questa serie utilizza un semplice modello di dati progettato per gestire i club non commerciali come esempio di approcci alla sicurezza. Negli articoli successivi tratteremo la modellazione per controlli di accesso dettagliati, auditing, autenticazione e altri aspetti chiave dell'implementazione sicura del database.

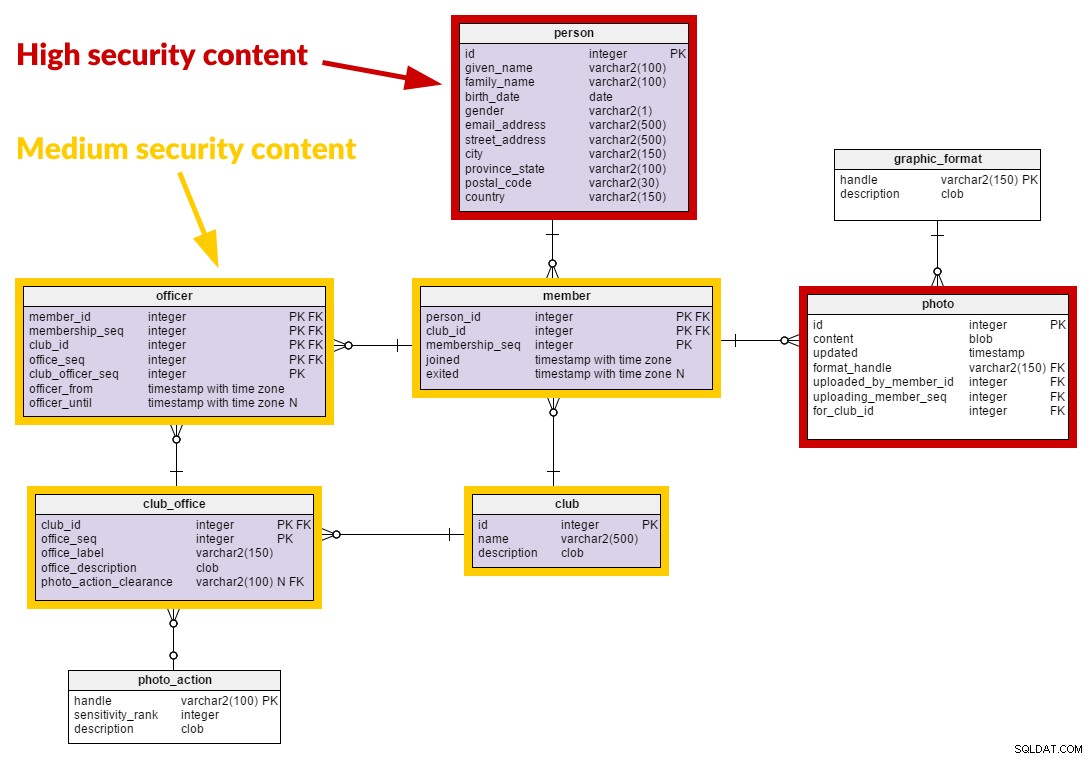

Nel primo articolo di questa serie, abbiamo applicato alcuni semplici controlli di accesso al nostro database di gestione del club. Ovviamente, c'è di più oltre a fornire controlli di accesso quando si aggiungono foto. Diamo un'occhiata approfondita al nostro modello di dati e troviamo ciò che deve essere protetto. Lungo la strada scopriremo che i nostri dati contengono più informazioni di quelle che abbiamo finora incluso nel nostro modello.

Identificazione dei contenuti protetti del club

Nella nostra prima puntata, abbiamo iniziato con un database esistente che forniva un servizio di bacheca ai club privati. Abbiamo esaminato l'effetto dell'aggiunta di fotografie o altre immagini al modello di dati e abbiamo sviluppato un semplice modello di controllo dell'accesso per fornire una certa sicurezza per i nuovi dati. Ora esamineremo le altre tabelle nel database e determineremo la sicurezza delle informazioni per questa applicazione.

Conosci i tuoi dati

Abbiamo un modello di dati che non ha nulla per supportare alcun tipo di sicurezza delle informazioni. Sappiamo che il database contiene dati, ma dobbiamo esaminare la nostra comprensione del database e delle sue strutture per proteggerlo.

Apprendimento chiave n. 1:

Scruta il tuo database esistente prima di applicare i controlli di sicurezza.

Ho creato una person qui con le informazioni tipiche che inseriresti su qualsiasi sito web o daresti a un club. Noterai sicuramente che alcune delle informazioni qui potrebbero essere considerate sensibili. Infatti, a parte l'id chiave primaria surrogata, è tutto sensibile. Tutti questi campi sono classificati come informazioni di identificazione personale (PII) secondo la guida PII definitiva del National Institute of Standards and Technology (NIST) degli Stati Uniti. In effetti, le informazioni di questa tabella sono quasi sufficienti per commettere un furto di identità. Gestisci questo male e puoi essere citato in giudizio da persone, citato in giudizio dalle società, multato dalle autorità di regolamentazione o addirittura perseguito. È anche peggio se i dati dei bambini sono compromessi. E questo non è solo negli Stati Uniti; l'UE e molti altri paesi hanno leggi sulla privacy rigorose.

Apprendimento chiave n. 2:

Inizia sempre una revisione della sicurezza con le tabelle che descrivono le persone.

Ovviamente, ci sono più dati in questo schema oltre a una semplice person . Consideriamoli tabella per tabella.

graphic_format– Questa tabella ha poco altro che un'istantanea di elementi comunemente noti come JPEG, BMP e simili. Niente di sensibile qui.photo_action– Questa tabella è di per sé molto minimale. Ha solo una manciata di righe, ognuna delle quali descrive la sensibilità, non dei dati, ma di un'azione su una foto. Questo non è molto interessante da solo.-

photo– Ah, foto. Dice il proverbio che “un'immagine vale più di mille parole”. È vero dal punto di vista della sicurezza e della sensibilità? Se pensavi apersonera rischioso, preparati per laphoto. Dai un'occhiata a cosa possono contenere quelle "mille parole":- dettagli e condizioni di importanti infrastrutture pubbliche, edifici, ecc.

- un'immagine protetta da copyright

- metadati che indicano l'ora esatta e la posizione GPS della foto

- metadati che identificano il modello della fotocamera, il numero di serie e il proprietario

- informazioni accessorie come gioielli costosi, opere d'arte, veicoli o attività commerciali

- una registrazione o rappresentazione di azioni di dubbio status legale, morale o etico

- Messaggi testuali:banali, provocatori, odiosi, benigni

- un'associazione con un club

- un'associazione con la persona che ha caricato l'immagine

- pornografia

- Dettagli corporei non sessuali, come tratti del viso, lesioni, disabilità, altezza, peso

- volti di persone non consenzienti, inclusi intenzionalmente o incidentalmente (più PII)

- l'associazione implicita delle persone nella foto tra loro e con qualsiasi informazione precedentemente menzionata. Ciò può suggerire impiego, servizio militare, auto di proprietà, dimensioni o valore di case o immobili...

Apprendimento chiave n. 3:

Le acquisizioni di dati fisici, come nelle foto, devono essere esaminate per i molti tipi di informazioni e relazioni che potrebbero portare.

club– I nomi e le descrizioni di alcuni club possono trasmettere più informazioni di quanto ti aspetteresti. L'hai fatto davvero vuoi pubblicizzare che il tuo club si riunisce a casa di Martha in Elm Street? Indica un'attività politica che altri potrebbero prendere di mira?club_office– Identifica il significato e i privilegi di una posizione di leadership di club. L'uso o la descrizione dei titoli può trasmettere molte informazioni sul club. Alcuni di questi potrebbero essere dedotti dalla descrizione pubblica di un club, altri potrebbero rivelare aspetti privati del funzionamento del club.member– Registra la storia di una persona con un club.officer– Registra la leadership di un membro storia con un club.

Chiaramente, ci sono elementi qui che dovrebbero essere protetti. Ma di chi è quella responsabilità?

Chi possiede Che dati?

Lo stai conservando, lo possiedi! Giusto? Sbagliato. Modo, modo sbagliato. Permettetemi di illustrare quanto sia sbagliato un esempio comune:l'informazione sanitaria. Ecco uno scenario statunitense:spero che non sia così male altrove! Il medico di Aldo, il dottor B., trovò dei noduli sotto le ascelle e ordinò un esame del sangue. Aldo è andato al laboratorio C dove l'infermiera D. ha prelevato del sangue. I risultati sono andati all'endocrinologo Dr. E. tramite l'ospedale F, utilizzando il TUO sistema gestito dall'appaltatore IT YOU. L'assicuratore G ha ricevuto le bollette.

Quindi possiedi le informazioni del laboratorio? Oltre al fatto che Aldo, i suoi medici e il suo assicuratore hanno un interesse, tu e una qualsiasi di queste persone potreste essere citati in giudizio se fanno qualcosa che compromette queste informazioni riservate. In questo modo, tutti nella catena sono responsabili, quindi tutti lo "possiedono". (Non sei contento che sto usando un semplice esempio?)

Apprendimento chiave n. 4:

Anche i dati semplici possono connettersi a una rete di persone e organizzazioni che devi gestire.

Rivediamo il nostro club. Accidenti! Cosa sappiamo delle parti interessate a ciascuna entità di dati principale?

| Entità | Festa | Note |

|---|---|---|

person | quella persona | |

| genitore o altro tutore se presente | i genitori o tutori sono responsabili della persona se minorenne o incapace | |

| Ufficiali del tribunale | se la Persona, in base a determinate restrizioni legali, può essere soggetta a controllo da parte di un funzionario o designato di un tribunale | |

club | il club stesso | |

| ufficiali del club | Gli ufficiali sono responsabili del mantenimento del club, della sua descrizione e del suo aspetto esteriore | |

| membri del club | ||

| il club stesso | Le cariche ei titoli fanno parte della struttura interna del club |

| Ufficiali di club | a seconda del tipo di poteri e responsabilità associati a un ufficio, i funzionari saranno interessati in ciò che fanno e come lo fanno | |

| membri del club | i soci potrebbero voler cercare un incarico di club o capirlo, a volte per ritenere responsabile un officer | |

photo | persona che carica | |

| proprietario (titolare del copyright) della foto | la foto potrebbe non essere di proprietà della persona che l'ha caricata! | |

| licenziatari della foto | la foto potrebbe essere inclusa in un contratto di licenza | |

| persone nella foto | se la tua immagine è inclusa nel materiale pubblicato, potrebbe influenzare i tuoi interessi in qualche modo, forse in molti modi diversi | |

| proprietari di terreni o altri oggetti in foto | queste persone potrebbero avere i loro interessi influenzati dalle raffigurazioni in una foto | |

| proprietari dei messaggi di testo nella foto | I messaggi e i simboli possono essere soggetti a restrizioni sulla proprietà intellettuale |

Conosci le relazioni Tra i tuoi dati

No, non abbiamo ancora finito. Dai un'occhiata al modello di dati. Non abbiamo esaminato il member o officer . Tieni presente che member e officer non hanno un singolo campo che è dati reali. Tutto è una chiave esterna o surrogata, eccetto le date che solo inscatolano ogni record. Queste sono tabelle puramente relazionali. Cosa puoi ricavare da questo?

membersuggerirà unapersoninteressi di s a causa delclub.membersuggerirà qualepersonconosce un'altrapersons.memberdice quanto è grande ilclubè.membersuggeriràclubs quando unapersonha più abbonamenti.officerlegherà fortemente unapersonnell'interesse delclub.officerpuò suggerire l'accesso al denaro, alle strutture o alle attrezzature del club da parte di unaperson.officerindicherà le capacità di unaperson(leadership in particolare) quando l'officela definizione suggerisce altre abilità. Il tesoriere suggerirebbe, ad esempio, capacità di contabilità e budgeting.officerpuò indicare un controllo relativamente stretto di unclubda un piccolo gruppo quando le durate sono lunghe o quando il numero dimembers è piccolo.

Apprendimento chiave n. 5:

Le relazioni tra i dati possono far trapelare molte informazioni sulle entità di dati primarie.

Ma non dimentichiamo la nostra vecchia preferita, photo ...

- Una

personin unaphotodiverso dall'autore del caricamento potrebbe suggerire unclubassociazione simile amember. - Più

persons in unaphotosuggerire relazioni tra di loro. - Attività rappresentata in una

photopuò suggerireclubattività o gli interessi o le capacità dipersons nella foto. photoLe informazioni GPS documenteranno la presenza dellapersons in una posizione particolare, così come lo sfondo dellaphoto.- Una

photoin genere parteciperà a zero o più album fotografici per presentazioni, ecc.

Ottenere la visualizzazione completa

Con questa analisi dei dati, iniziamo a vedere dove dobbiamo concentrare i nostri sforzi. Possiamo visionare il modello con un po' di assistenza visiva:

In altre parole... quasi tutto il nostro modello di dati ha dei contenuti di sicurezza.

Apprendimento chiave n. 6:

Aspetti la maggioranza del tuo schema per avere contenuti di sicurezza.

Giusto. Praticamente tutto. Questo ti succederà sempre. Qualsiasi tabella più banale di una semplice ricerca può essere coinvolta nell'approccio generale alla sicurezza del database. Questo rende importante per te praticare l'economia e la cura nella modellazione per ridurre al minimo il numero di tavoli su cui stai lottando.

In conclusione:conosci i tuoi dati

Conoscere i tuoi dati è essenziale per proteggerli. Conoscere il valore dei tuoi dati e la loro sensibilità ti fornirà una guida fondamentale su come implementare un'architettura di sicurezza completa all'interno del tuo database.

La sicurezza delle informazioni è un compito impegnativo e in questa serie presento problemi e tecniche da utilizzare in modo incrementale per migliorare la sicurezza del database. Nella prossima puntata, mostrerò come utilizzare queste informazioni nel database del Club per aiutarti a identificare la sensibilità e il valore dei tuoi dati. Continuando nella serie, miglioreremo l'approccio al controllo degli accessi rispetto all'ultimo articolo con controlli più completi e flessibili. Vedremo anche come utilizzare la modellazione dei dati per supportare l'autenticazione e il controllo, nonché la multi-tenancy e il ripristino del database.

Spero che questo articolo ti abbia fornito strumenti e, cosa altrettanto importante, intuizioni su come affrontare questo passaggio cruciale nella sicurezza del database. Accolgo con entusiasmo il feedback su questo articolo. Si prega di utilizzare la casella per eventuali commenti o critiche.