Non sei certo il solo se la tua azienda o organizzazione sta spostando i servizi informatici nel cloud. Dopotutto, si stima che circa il 70% delle aziende mondiali operi nel cloud.

Questo numero non sorprende visti i numerosi vantaggi del passaggio al cloud, come una maggiore flessibilità per il monitoraggio delle prestazioni del database, aggiornamenti software automatici, costi inferiori, ecc. Ma non è privo di rischi. Di seguito sono riportati alcuni problemi di sicurezza per i servizi basati su cloud, seguiti da uno sguardo a come alcuni strumenti innovativi di monitoraggio del cloud affrontano tali rischi.

Cinque problemi di sicurezza per il monitoraggio basato su cloud

1. Violazioni o perdita di dati

Gli studi dimostrano che oggi il cloud è più che mai vulnerabile alle violazioni dei dati, ma in teoria queste violazioni esistono da anni in molte forme. I dati potrebbero andare persi a causa di un attacco dannoso o di un altro evento imprevisto. È devastante per le aziende che non hanno un piano di risanamento definito.

In caso di violazione dei dati, la società potrebbe dover divulgare tali informazioni alle parti interessate. Le aziende potrebbero essere soggette a multe e ad azioni legali a seguito di violazioni o perdite subite.

2. Minacce interne

Non sono probabili attacchi interni dall'interno della tua organizzazione, ma la possibilità esiste. I dipendenti che hanno autorizzato l'accesso ai servizi basati su cloud possono potenzialmente utilizzare in modo improprio informazioni come gli account dei clienti.

Le minacce interne sono difficili da rilevare. Quando un dipendente lavora con dati sensibili, è quasi impossibile sapere se sta facendo qualcosa di dannoso o meno. Alcune violazioni possono passare inosservate per anni e sono costose da sanare.

3. Iniezione di malware

Il codice dannoso iniettato nei servizi cloud può essere visualizzato come parte del software o del servizio in esecuzione all'interno dei server cloud e non viene rilevato. Tutto ciò che serve è un singolo file dannoso, condiviso tramite un servizio che opera nel punto cieco del tuo reparto IT, per far cadere una rete.

Probabilmente la strategia più appropriata per superare la minaccia del malware basato sul cloud è disporre di soluzioni endpoint efficaci, ovvero utilizzare soluzioni di terze parti affidabili che monitoreranno computer portatili e desktop, tablet e telefoni.

4. Mancanza di due diligence

Sebbene la maggior parte dei problemi di sicurezza siano di natura tecnica, le lacune di sicurezza si verificano anche perché un'azienda non ha un piano chiaro per i propri servizi cloud, inclusi obiettivi, risorse e politiche.

Una forte protezione è l'unico modo per difendersi dalle infezioni. E questo sta diventando sempre più necessario.

5. Requisiti del settore

Alcune aziende potrebbero essere soggette a limitazioni nel monitoraggio delle prestazioni del database a causa dei requisiti e delle restrizioni del settore che delineano la gestione dei dati.

Ogni settore ha la propria serie di normative. Le società finanziarie devono essere conformi per mantenere i dati dei clienti al sicuro. Le strutture mediche hanno normative rigorose quando si tratta di cloud e potrebbero subire gravi conseguenze in caso di violazione.

Monitoraggio del cloud innovativo e sicuro

Strumenti di monitoraggio delle prestazioni del database di qualità basati su cloud come Spotlight Cloud affrontano questi problemi e altro ancora con soluzioni che proteggono i tuoi dati.

Autenticazione utente

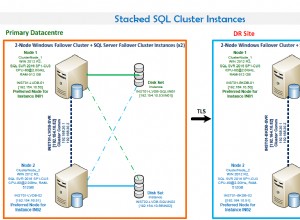

Gli utenti creano un account Quest unico. Questo account può essere utilizzato per l'autenticazione su tutti i componenti Spotlight Cloud e può essere utilizzato anche per accedere ad altri servizi o prodotti Quest da Quest.com. Tutti i dati trasmessi da e verso il tuo browser sono crittografati tramite SSL.

Il "Server diagnostico" di Spotlight Cloud è un componente locale responsabile della raccolta e della trasmissione dei dati sulle prestazioni. Il server diagnostico è configurato con un account Spotlight Cloud e tutta la trasmissione a Spotlight Cloud viene autenticata in base a queste credenziali.

Archiviazione dati

I dati archiviati in SpotlightCloud.io vengono crittografati in transito, elaborati e crittografati a riposo in modo che nessuno di essi sia leggibile in caso di compromissione del data center.

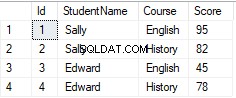

Quali dati vengono inviati?

Per trasparenza, Spotlight Cloud pubblica un elenco di dati caricati. In linea con le best practice, vengono caricati solo i dati specifici per l'attività di monitoraggio delle prestazioni del database, l'esperienza utente diagnostica o i dettagli dell'account pertinenti.

Autenticazione utente app mobile

Gli utenti dell'app Spotlight Cloud Mobile utilizzano lo stesso meccanismo di autenticazione per garantire l'assoluta coerenza nell'autenticazione e nell'accesso degli utenti.

Altre considerazioni

Spotlight Cloud carica solo i dati di monitoraggio relativi alle prestazioni nel proprio data center e solo i membri dell'organizzazione autenticati possono visualizzare i dati caricati. In conformità con le migliori pratiche generali, mantieni il browser e i dispositivi mobili disconnessi da qualsiasi rete pubblica. Passa sempre attraverso una VPN se ti connetti tramite rete pubblica.

Un punto importante da ricordare è anche che devi monitorare le tue applicazioni effettive e non solo i tuoi server. Anche se il tuo provider cloud monitorerà l'infrastruttura e manterrà i server online, devi comunque monitorare le prestazioni delle applicazioni.

Prendiamo sul serio la protezione dei dati!

Spotlight Cloud viene distribuito nei data center di Microsoft Azure con alcune delle più sofisticate protezioni di sicurezza integrate. Quest, come azienda, ha abbracciato il GDPR. Disponiamo di sistemi, politiche e piani di risposta in atto per proteggere tutti i dati dei nostri clienti. Vengono raccolti solo i dati essenziali. Solo coloro che hanno un'esigenza critica hanno accesso ai dati specifici per il lavoro in corso.

Mitiga il rischio per la sicurezza della tua azienda migliorando i sistemi attuali e aggiornando i processi. Inizia subito a rendere i tuoi database a prova di futuro.