Lo United States SOx (Sarbanes-Oxley) Act, 2002, affronta un ampio spettro di principi fondamentali di sicurezza delle informazioni per le imprese commerciali, assicurando che le loro funzioni siano radicate e applicate in modo coerente, sulla base dei concetti di CIA (Riservatezza , Integrità e Disponibilità).

Il raggiungimento di questi obiettivi richiede l'impegno di molti individui, di cui tutti devono essere consapevoli; le loro responsabilità mantenendo lo stato sicuro delle risorse aziendali, comprendendo politiche, procedure, standard, linee guida e le possibilità di perdite legate alle loro funzioni.

CIA mira a garantire che l'allineamento della strategia aziendale, degli obiettivi, della missione e degli obiettivi sia supportato da controlli di sicurezza, approvati in considerazione della due diligence dell'alta dirigenza e dalla tolleranza per rischi e costi.

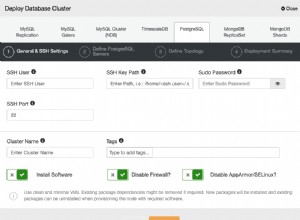

Cluster di database PostgreSQL

PostgreSQL Server ha un'ampia raccolta di funzionalità offerte gratuitamente, che lo rendono uno dei più popolari DBMS (Database Management Systems), consentendone l'adozione su un'ampia gamma di progetti in diversi ambiti sociali ed economici .

Il vantaggio principale della sua adozione è la licenza Open Source, che elimina le preoccupazioni relative alla violazione del copyright all'interno di un'organizzazione, eventualmente causata da un amministratore IT, che inavvertitamente supera il numero di licenze consentite.

L'implementazione della sicurezza delle informazioni per PostgreSQL (da un contesto organizzativo) non avrà successo senza politiche e procedure di sicurezza attentamente costruite e applicate in modo uniforme che coprano tutti gli aspetti della pianificazione della continuità aziendale.

BCP (Pianificazione della continuità aziendale)

La leadership deve concordare prima di avviare il programma BCP per assicurarsi che comprendano i risultati attesi, nonché la propria responsabilità personale (finanziaria e persino penale) se viene stabilito che non hanno utilizzato la dovuta cura per proteggere adeguatamente l'organizzazione e le sue risorse.

Le aspettative dell'alta dirigenza vengono comunicate attraverso politiche, sviluppate e mantenute dai responsabili della sicurezza, responsabili della definizione delle procedure e dell'aderenza a standard, linee guida e linee guida e della scoperta di SPoF (Single Points of Failure) che possono compromettere un intero sistema dal funzionamento sicuro e affidabile.

La classificazione di questi potenziali eventi dirompenti viene effettuata utilizzando la BIA (Business Impact Analysis), che è un approccio sequenziale di; identificare gli asset e i processi aziendali, determinare le criticità di ciascuno, stimare l'MTD (Maximum Tolerable Downtime) in base alla loro sensibilità temporale per il ripristino e, infine, calcolare gli obiettivi di ripristino; RTO (Recovery Time Objective) e RPO (Recovery Point Objective), considerando il costo del raggiungimento dell'obiettivo, rispetto al beneficio.

Ruoli e responsabilità di accesso ai dati

Le aziende commerciali assumono comunemente aziende esterne specializzate in controlli dei precedenti al fine di raccogliere maggiori informazioni sui potenziali nuovi dipendenti, assistere il responsabile delle assunzioni con solidi documenti di lavoro, convalidare diplomi e certificazioni di istruzione, precedenti penali e referenze controlli.

I sistemi operativi sono obsoleti e le password scadenti o annotate sono solo un paio dei molti modi in cui le persone non autorizzate possono trovare vulnerabilità e attaccare i sistemi informativi di un'organizzazione, attraverso la rete o l'ingegneria sociale.

Anche i servizi di terze parti, assunti dall'organizzazione, possono rappresentare una minaccia, soprattutto se i dipendenti non sono formati per utilizzare procedure di sicurezza adeguate. Le loro interazioni devono essere radicate in solide basi di sicurezza al fine di prevenire la divulgazione delle informazioni.

Il privilegio minimo si riferisce alla concessione agli utenti solo dell'accesso di cui hanno bisogno per svolgere il proprio lavoro, nient'altro. Mentre alcuni dipendenti (in base alle loro funzioni lavorative) hanno un accesso "necessità di sapere" più elevato. Di conseguenza, le loro postazioni di lavoro devono essere costantemente monitorate e aggiornate con gli standard di sicurezza.

Alcune risorse che possono aiutare

COSO (Comitato delle Organizzazioni Sponsorizzate della Commissione Treadway)

Costituita nel 1985, per sponsorizzare la Commissione nazionale statunitense (Stati Uniti) sulla rendicontazione finanziaria fraudolenta, che ha studiato i fattori causali che portano a rendicontazione finanziaria fraudolenta e ha prodotto raccomandazioni per; società pubbliche, i loro revisori dei conti, la SEC (Securities Exchange Commission), altre autorità di regolamentazione e forze dell'ordine.

ITIL (Information Technology Infrastructure Library)

Creato dallo Stationary Office del governo britannico, ITIL è un framework composto da una serie di libri, che illustra le migliori pratiche per le esigenze specifiche dell'IT di un'organizzazione, come la gestione dei processi operativi fondamentali, gli incidenti e la disponibilità e le considerazioni finanziarie.

COBIT (Obiettivi di controllo per le tecnologie dell'informazione e correlate)

Pubblicato dall'ITGI (IT Governance Institute), COBIT è un framework che fornisce una struttura complessiva per i controlli IT, compreso l'esame di efficienza, efficacia, CIA, affidabilità e conformità, in linea con le esigenze aziendali. ISACA (Information Systems Audit and Control Association) fornisce istruzioni dettagliate su COBIT, oltre a certificazioni riconosciute a livello globale, come CISA (Certified Information Systems Auditor).

ISO/IEC 27002:2013 (Organizzazione internazionale per la standardizzazione/Commissione elettrotecnica internazionale)

Precedentemente noto come ISO/IEC 17799:2005, ISO/IEC 27002:2013 contiene istruzioni dettagliate per le organizzazioni, che coprono i controlli di sicurezza delle informazioni, come; politiche, conformità, controlli di accesso, operazioni e sicurezza delle risorse umane (risorse umane), crittografia, gestione di incidenti, rischi, BC (Business Continuity), asset e molto altro. C'è anche un'anteprima del documento.

VERIS (vocabolario della registrazione di eventi e condivisione di incidenti)

Disponibile su GitHub, VERIS è un progetto in continuo sviluppo, destinato ad aiutare le organizzazioni a raccogliere informazioni utili relative agli incidenti e a condividerle in modo anonimo e responsabile, ampliando il VCDB (VERIS Community Database). La collaborazione degli utenti, risultando un ottimo riferimento per la gestione del rischio, si traduce poi in un report annuale, il VDBIR (Verizon Data Breach Investigation Report).

Linee guida OCSE (Organizzazione per la cooperazione e lo sviluppo economico)

L'OCSE, in collaborazione con partner in tutto il mondo, promuove le RBC (Responsible Business Conduct) per le imprese multinazionali, garantendo la privacy degli individui sulle loro PII (Personally Identifiable Information) e stabilendo principi su come i loro dati devono essere conservati e mantenuti dalle imprese.

Serie NIST SP 800 (pubblicazione speciale del National Institute of Standards and Technology)

Il NIST statunitense fornisce sul suo CSRC (Computer Security Resource Center), una raccolta di pubblicazioni sulla sicurezza informatica, che coprono tutti i tipi di argomenti, inclusi i database. La più importante, dal punto di vista del database, è la SP 800-53 Revisione 4.

Conclusione

Il raggiungimento degli obiettivi SOx è una preoccupazione quotidiana per molte organizzazioni, anche quelle non limitate alle attività contabili. Devono essere disponibili framework contenenti istruzioni per la valutazione del rischio e controlli interni per i professionisti della sicurezza aziendale, nonché software per prevenire la distruzione, l'alterazione e la divulgazione di dati sensibili.