ServiceNow è un'azienda basata su cloud che fornisce offerte Platform as a Service (PaaS) e Software as a Service (SaaS) tramite la sua Now Platform in un'unica architettura tenant, il che significa che ogni cliente ottiene la propria istanza su cui eseguire le app invece di condividere le risorse. L'azienda è specializzata nella gestione dei servizi IT (ITSM), nella gestione delle operazioni IT (ITOM) e nella gestione del business IT (ITBM), consentendo agli utenti di gestire progetti, team e interazioni con i clienti tramite una varietà di app e plug-in.

ServiceNow può integrarsi facilmente con altri strumenti. In questo post dimostrerò come integrare ServiceNow con Oracle Identity Cloud Service – IDCS.

Ottieni il certificato di firma dai metadati del provider di identità (IdP)

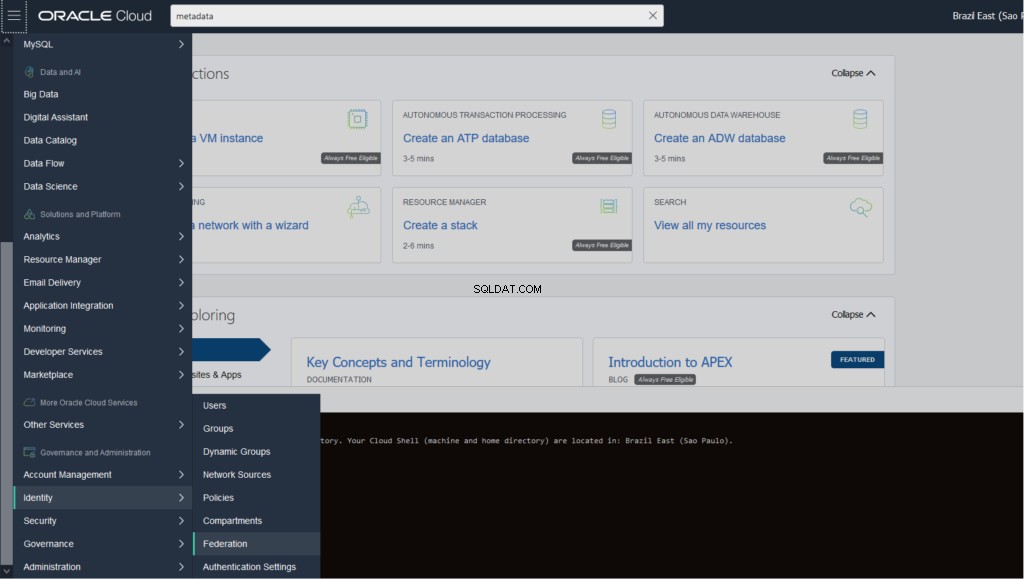

1. Accedi a Oracle Cloud. Seleziona l'opzione "Identità> Federazione":

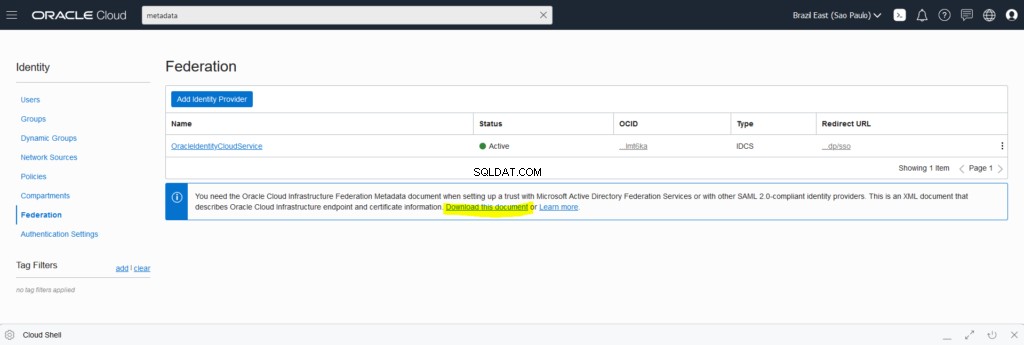

2. Accedi ai metadati del provider di identità (IdP) in "Scarica questo documento"

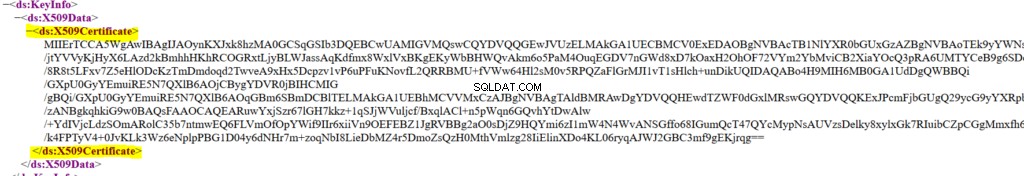

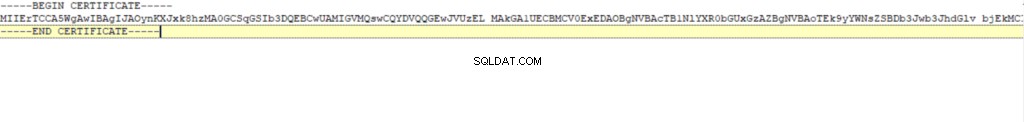

3. Individuare e annotare il contenuto tra i tag "ds:X509Certificate". Questo è il certificato di firma dell'IdP.

4. Aggiungi "Begin Certificate" all'inizio e "End Certificate" alla fine del contenuto del certificato, nell'editor di testo, e salva il file. Utilizza questo contenuto del certificato in un secondo momento durante la configurazione SSO in ServiceNow.

Configurazione dell'SSO per ServiceNow

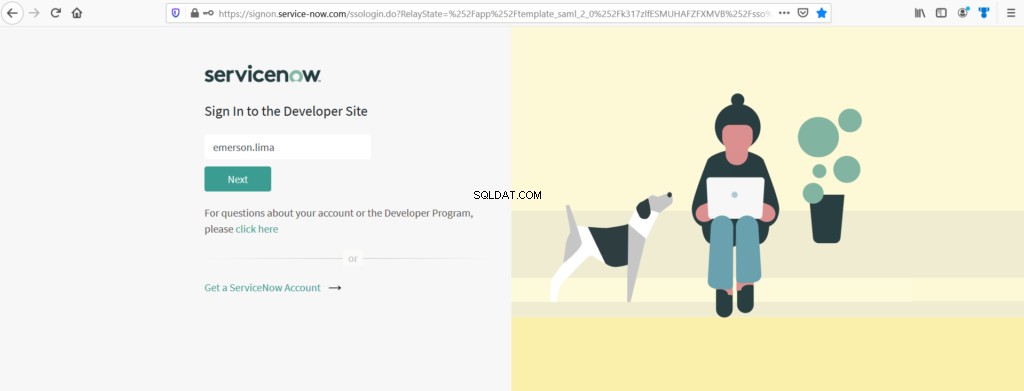

1. Accedi a ServiceNow come amministratore

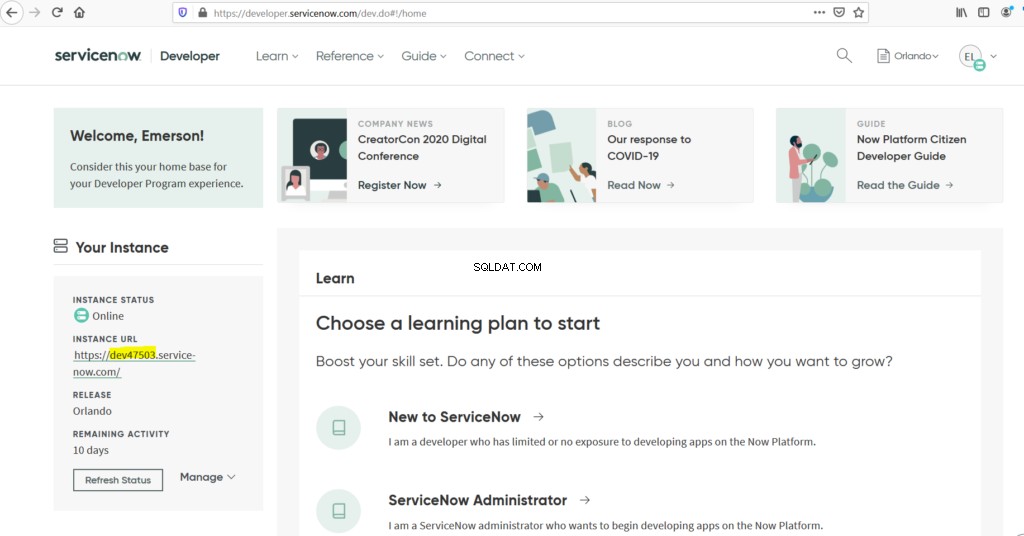

2. In "URL ISTANZA" prendi nota dell'ID istanza evidenziato (dev47503 ). Ne avrai bisogno durante la registrazione a ServiceNow in Oracle Identity Cloud Service.

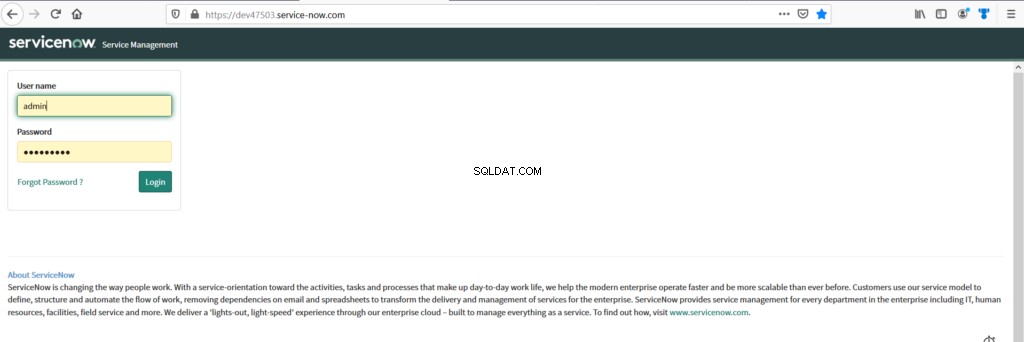

3. Fare clic su "URL ISTANZA" e accedere a ServiceNow come amministratore

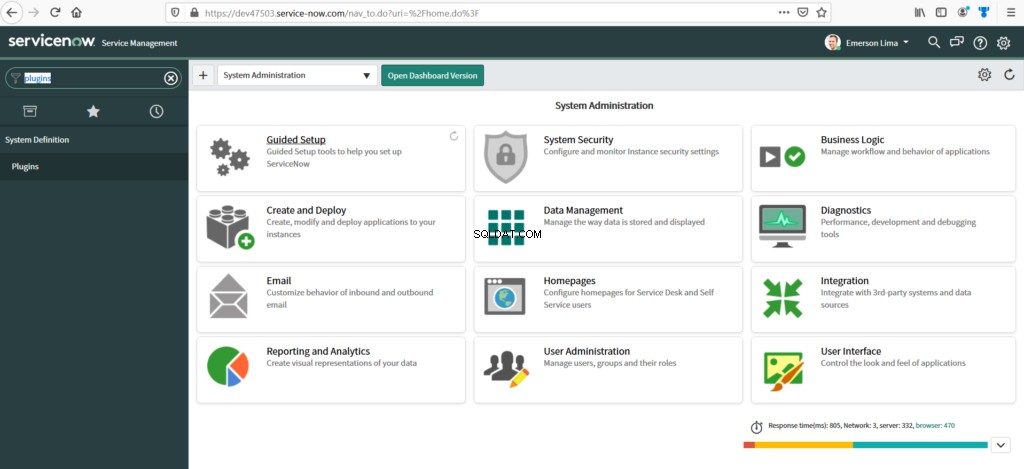

4. Cerca e fai clic su Plugin nel menu di navigazione a sinistra

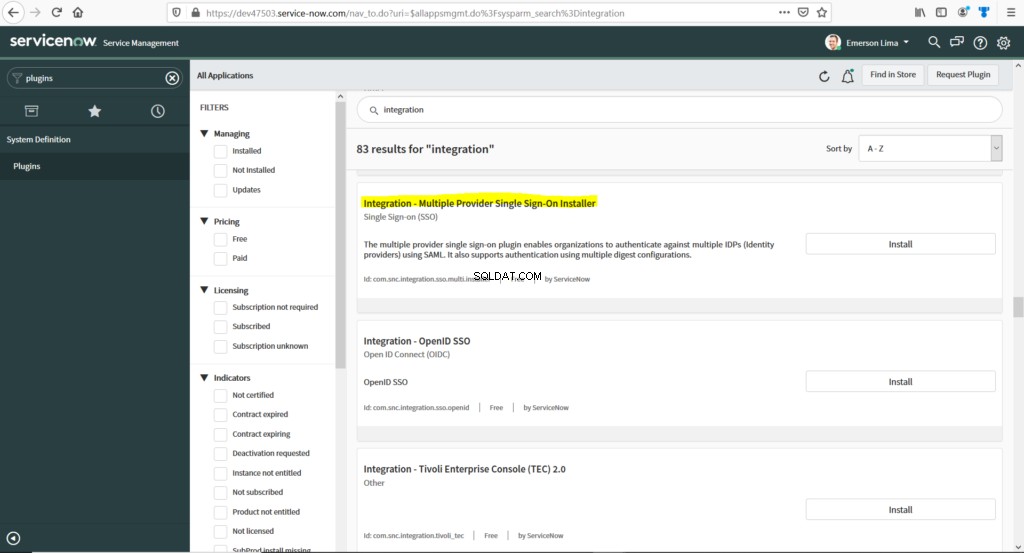

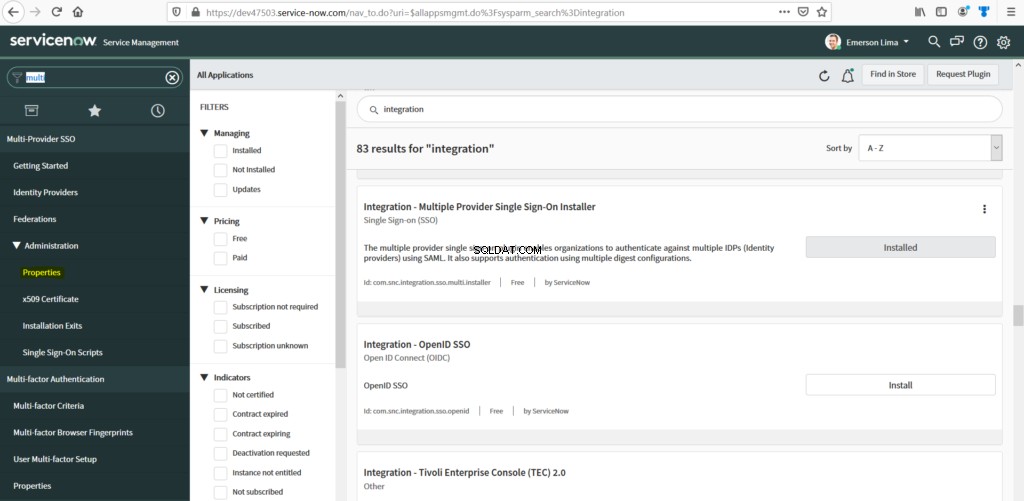

5. Cerca "Integrazione" nel campo di ricerca Plugin. Individua e fai clic su "Integrazione:programma di installazione Single Sign-On per più provider ”. Fai clic su "Installa"

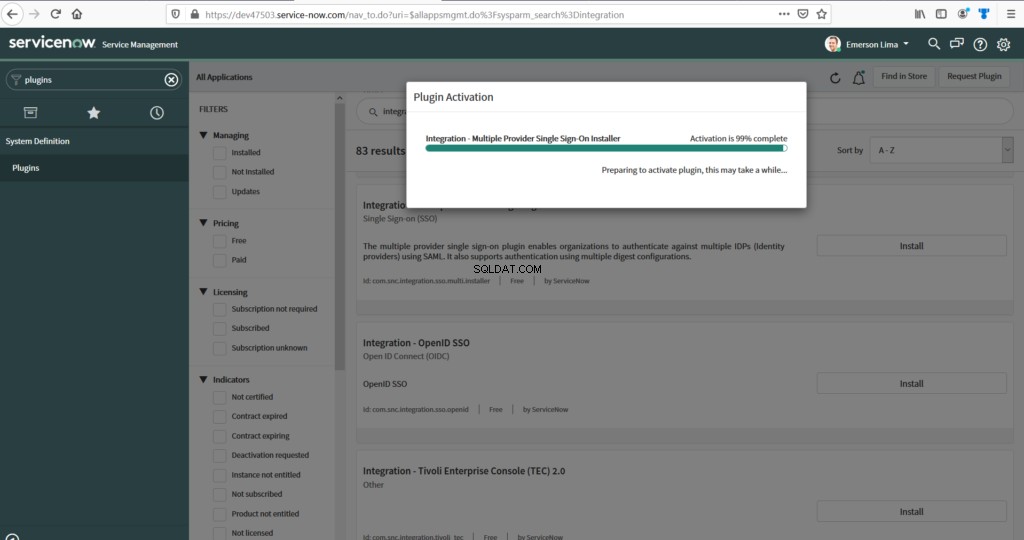

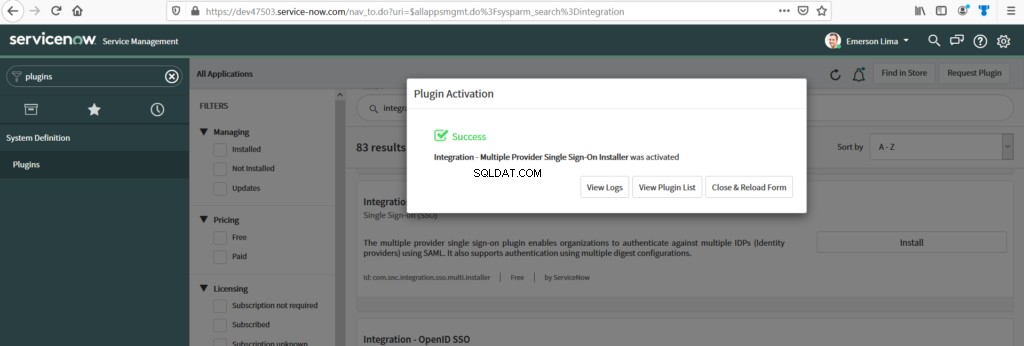

6. Verrà visualizzata la barra di avanzamento dell'installazione.

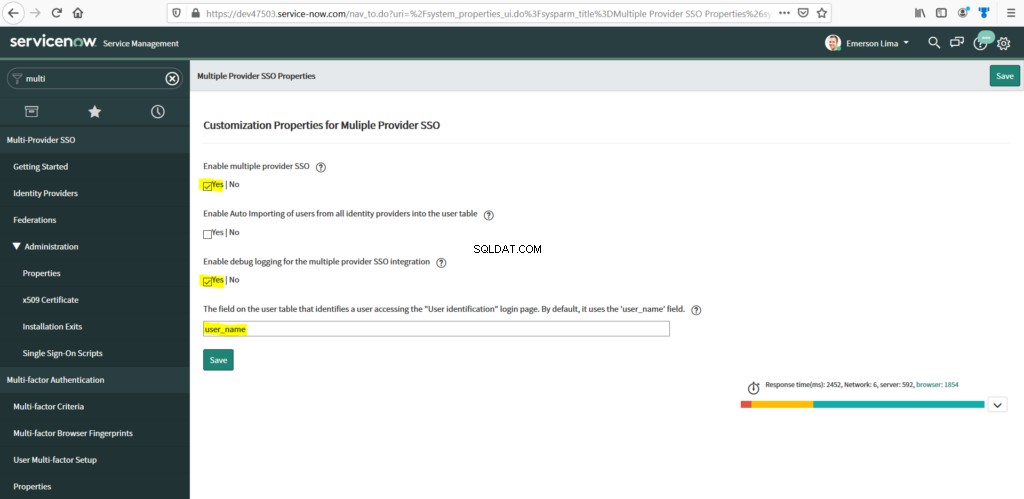

7. Cerca SSO multiprovider nel menu di navigazione a sinistra, quindi fai clic su Proprietà :

8. Fai Sì su "Abilita SSO per più provider " e "Abilita la registrazione del debug per l'integrazione SSO di più provider ”. Inserisci nome_utente nella casella di testo e fare clic su "Salva"

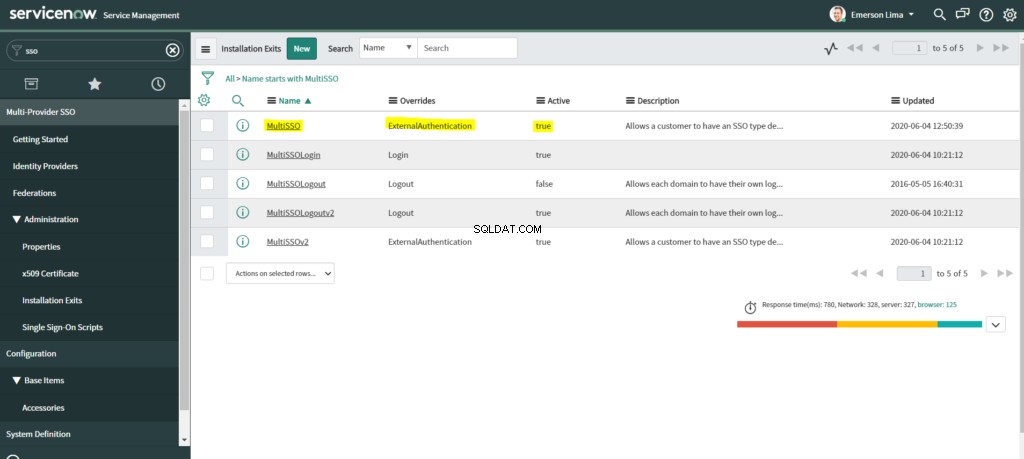

9. Abilita l'autenticazione esterna

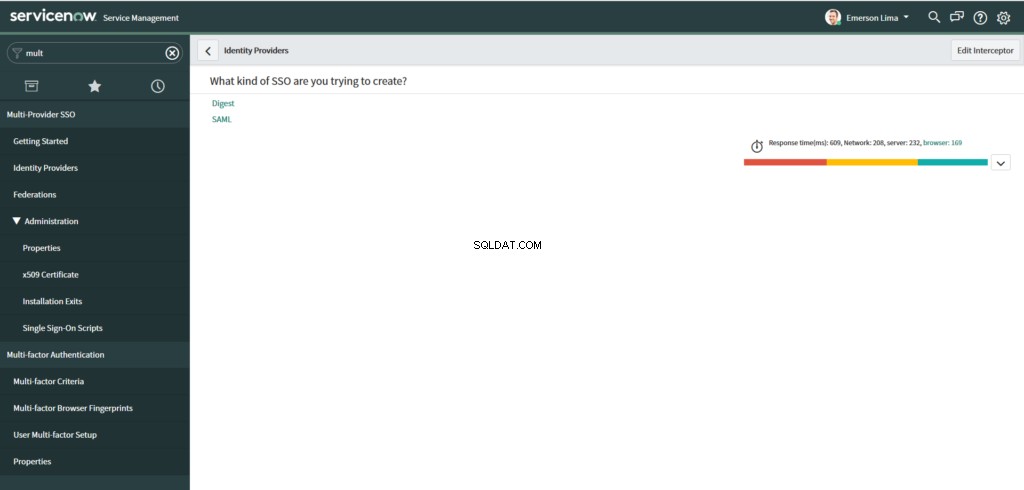

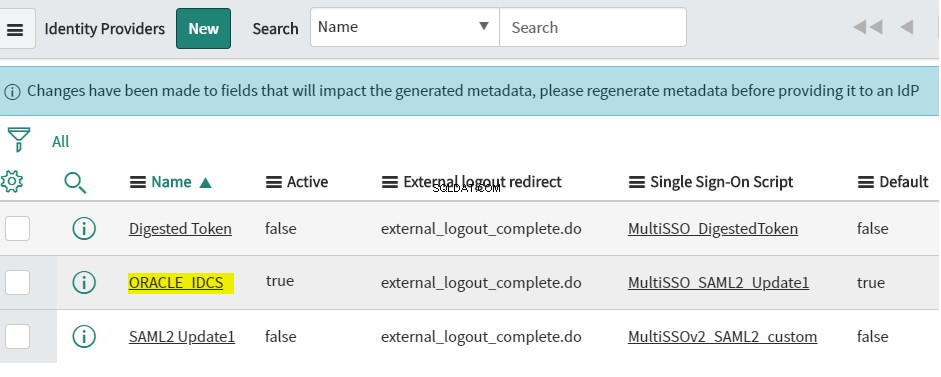

10. Fare clic su Fornitori di identità nel menu di navigazione a sinistra, quindi fai clic su Nuovo:

11. Fare clic su SAML

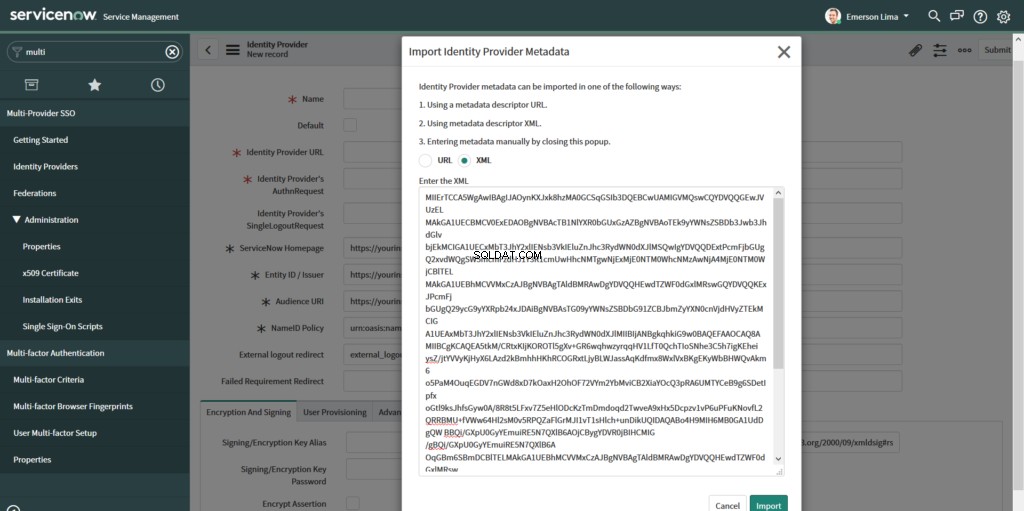

12. Seleziona XML in Importa metadati del provider di identità la finestra di dialogo. Incolla i metadati IdP a cui hai effettuato l'accesso in precedenza, elemento 4 in "Ottieni il certificato di firma dai metadati del provider di identità (IdP)", quindi fai clic su "Importa"

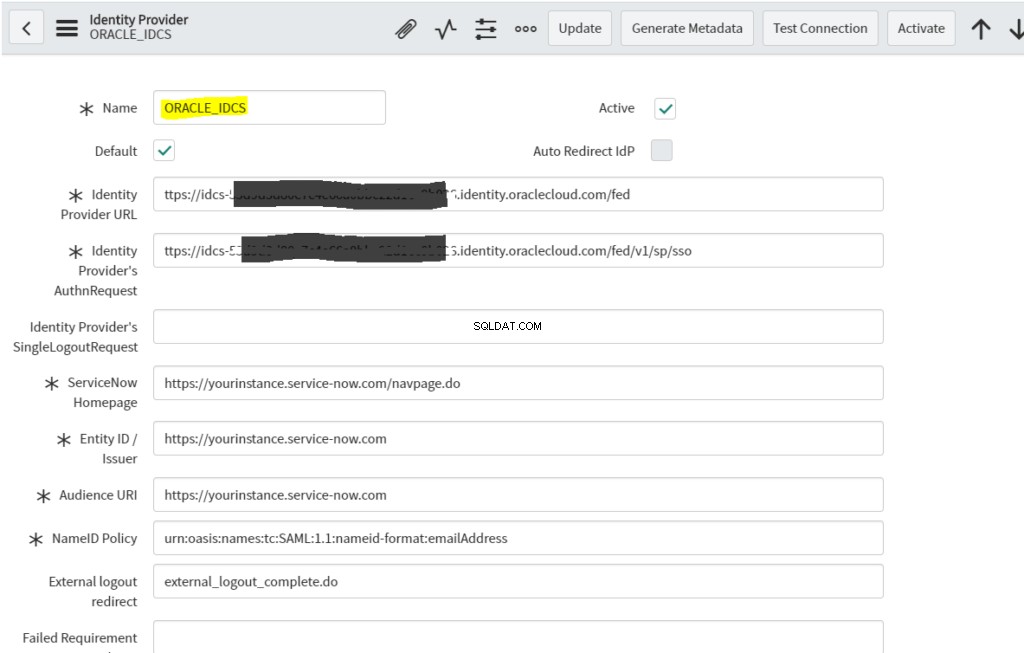

13. Immettere il nome del provider di identità e selezionare la casella di controllo Predefinito

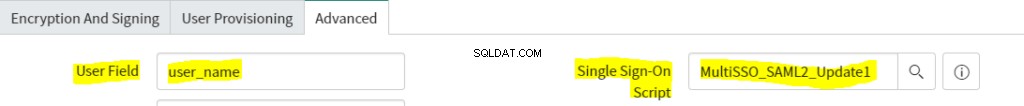

14. Sostituisci il valore "Campo utente" con "nome_utente ' e fai clic sull'icona di ricerca accanto allo "Script di accesso singolo" archiviato e fai clic su MultiSSO_SAML2_Update1 .

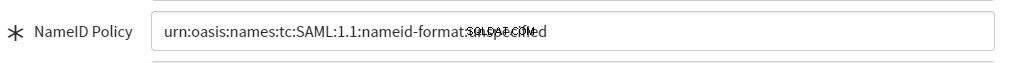

15. Sostituisci i valori del criterio ID nome come segue:"urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified" e fai clic su "Invia"

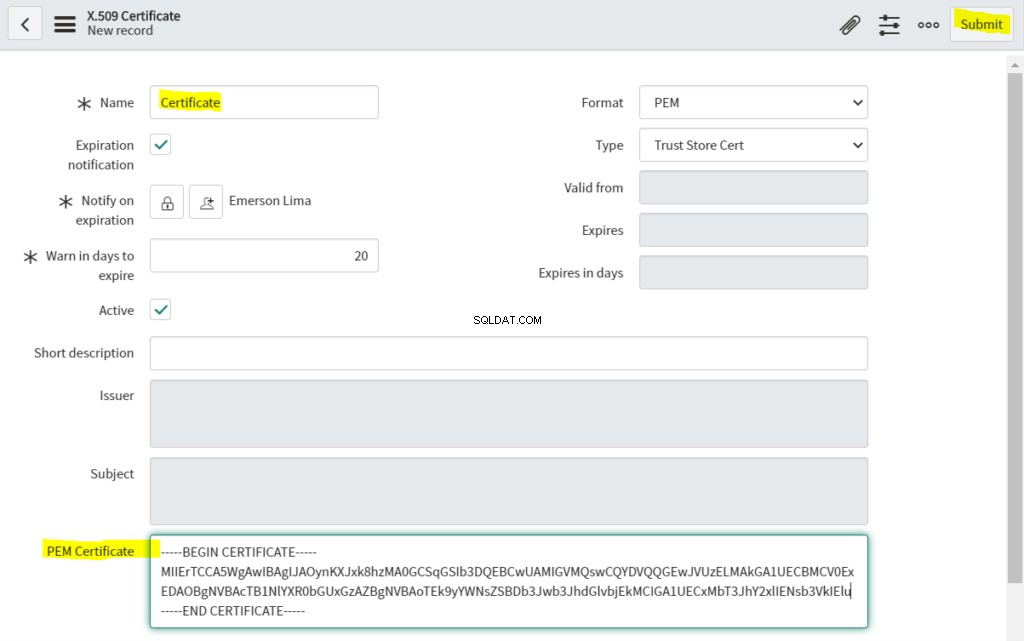

16. Fare clic sul provider di identità appena creato scorri verso il basso e fai clic su Nuovo per aggiungere un nuovo certificato di firma.

17. Digita il nome del certificato, incolla il certificato del provider di identità che ottieni dai metadati e fai clic su Invia .

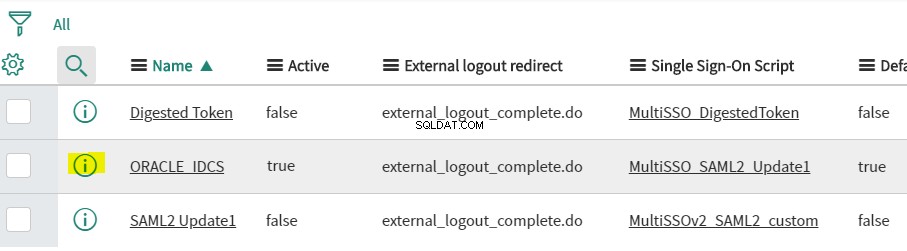

18. Fare clic sull'icona delle informazioni del provider di identità .

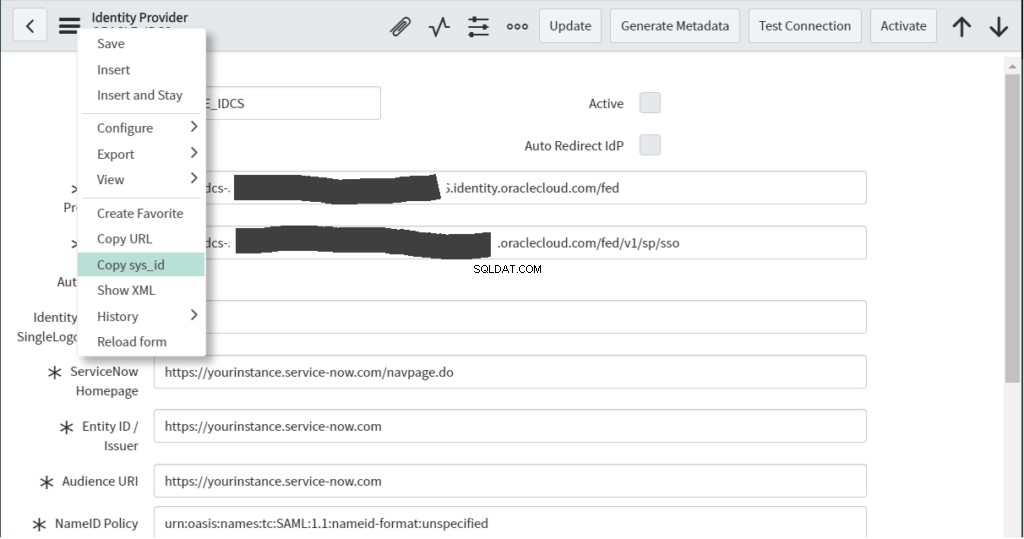

19. Seleziona Copia sys_id per copiare sys_id del provider di identità

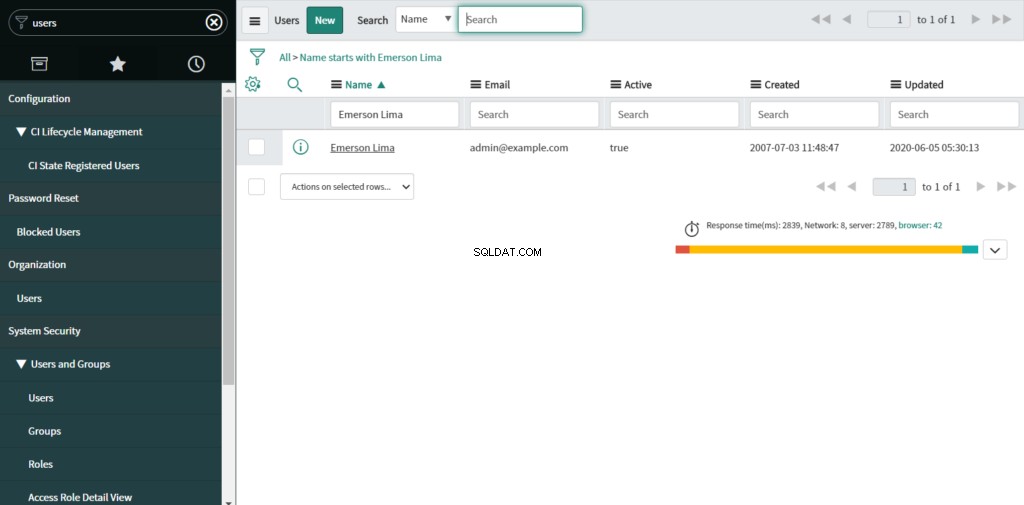

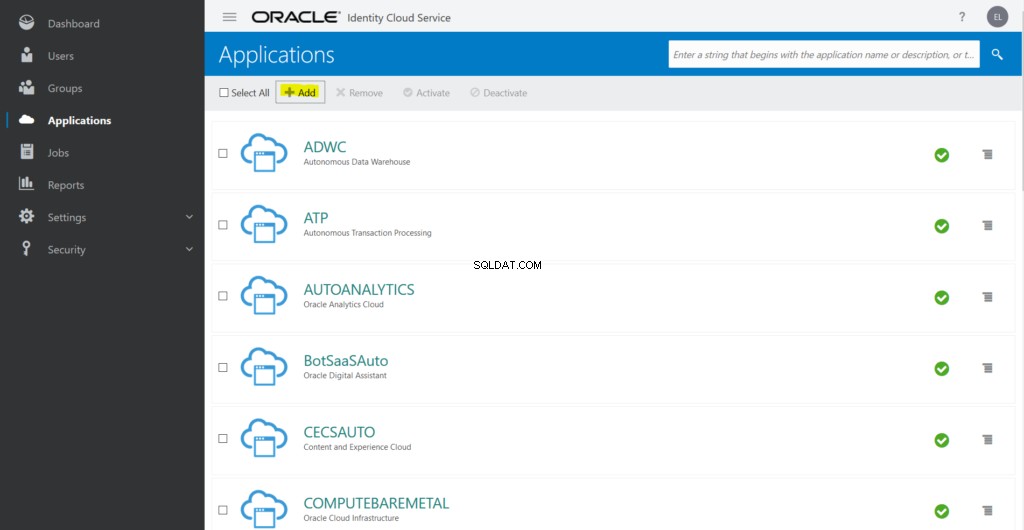

20. Cerca e fai clic su utenti nel menu di navigazione a sinistra e fai clic sul nome utente che deve essere assegnato al provider di identificazione

21. Individua la "Sorgente SSO ”, inserisci “sso: ”e quindi aggiungi sys_id per assegnare l'utente al provider di identità e fare clic su Aggiorna.

Registrati e attiva ServiceNow in Oracle Identity Cloud Service

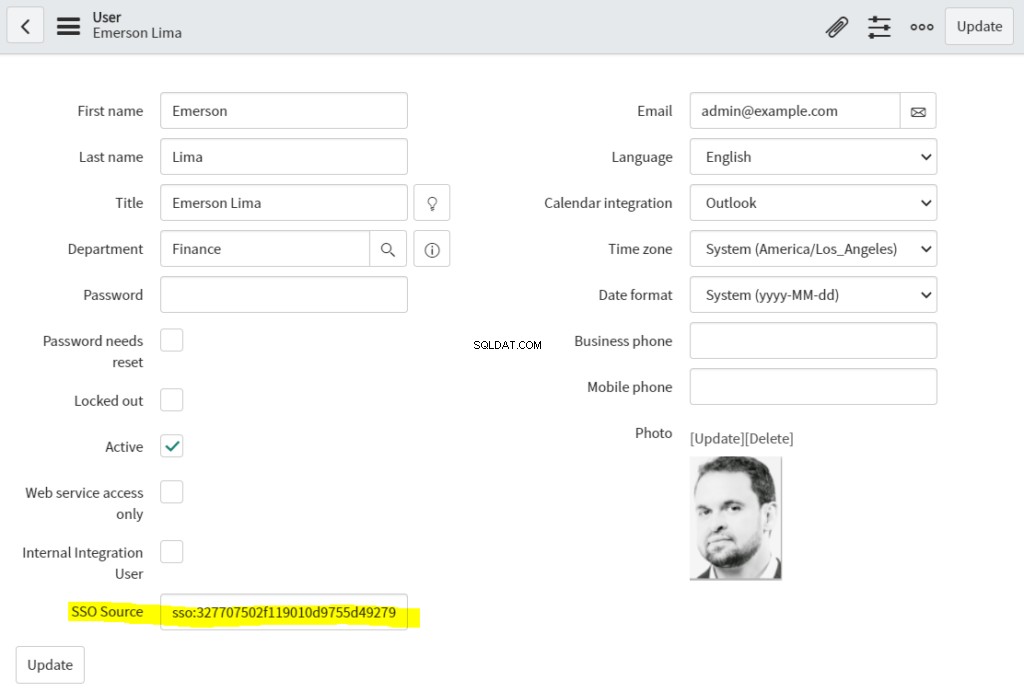

1. Accedi a Oracle Identity Cloud Service come amministratore

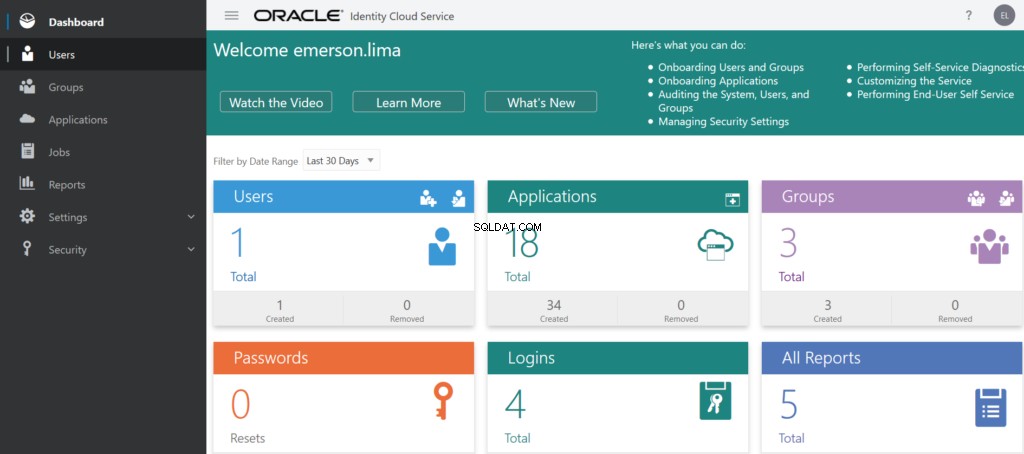

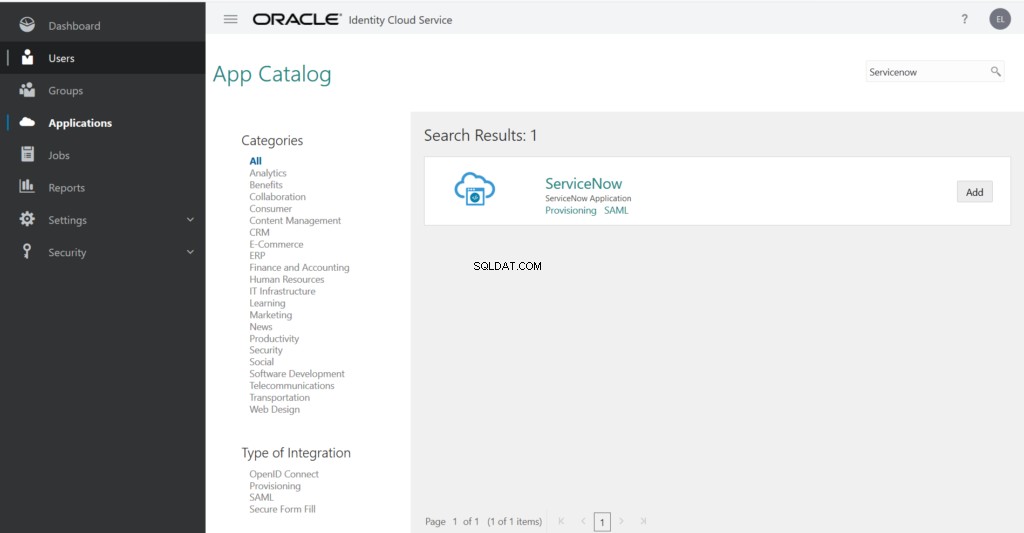

2. Fare clic su Applicazione e +Aggiungi

3. Cerca ServiceNow nell'App Catalog, quindi fai clic su Aggiungi.

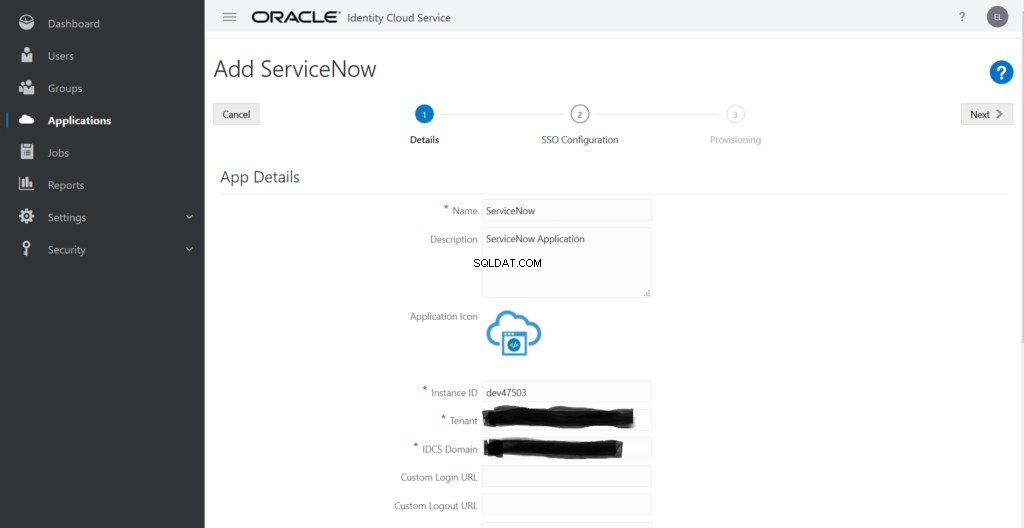

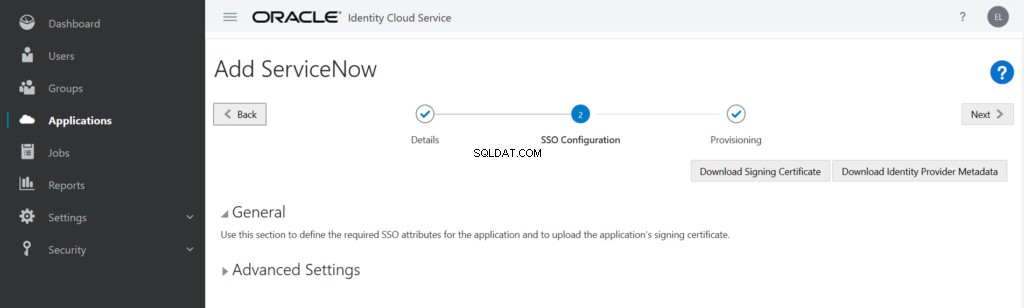

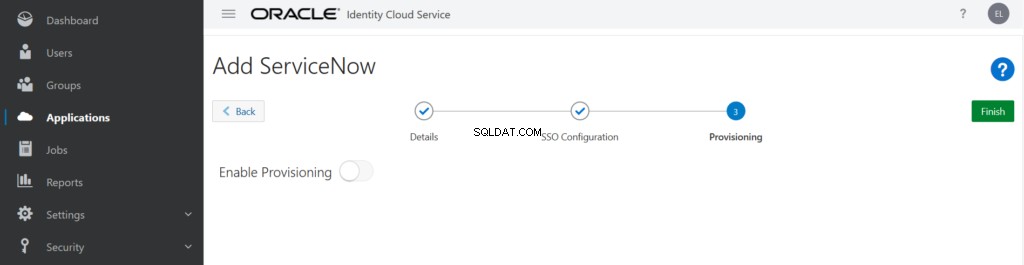

4. Inserisci ID istanza , che hai ottenuto in precedenza da ServiceNow, Tenant e Dominio IDCS . Fare clic su Avanti, Avanti e Fine.

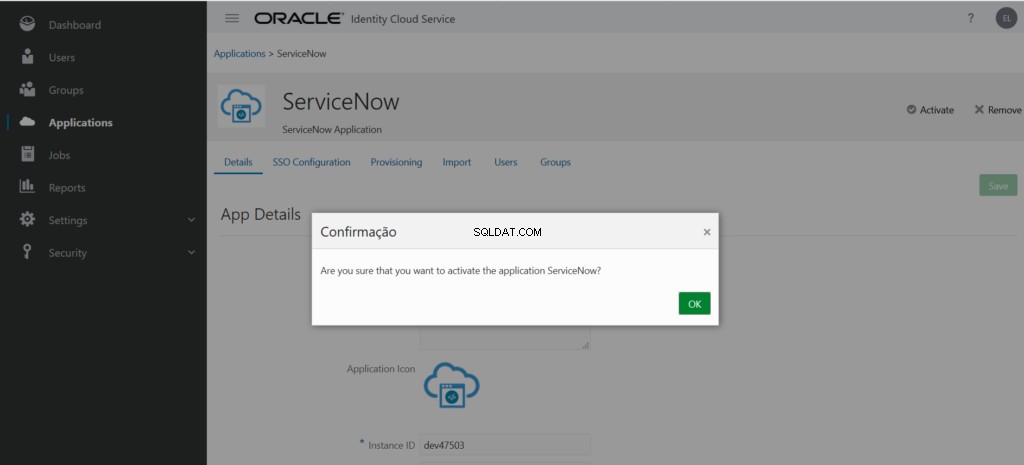

5. Fare clic su Attiva e quindi attiva l'applicazione

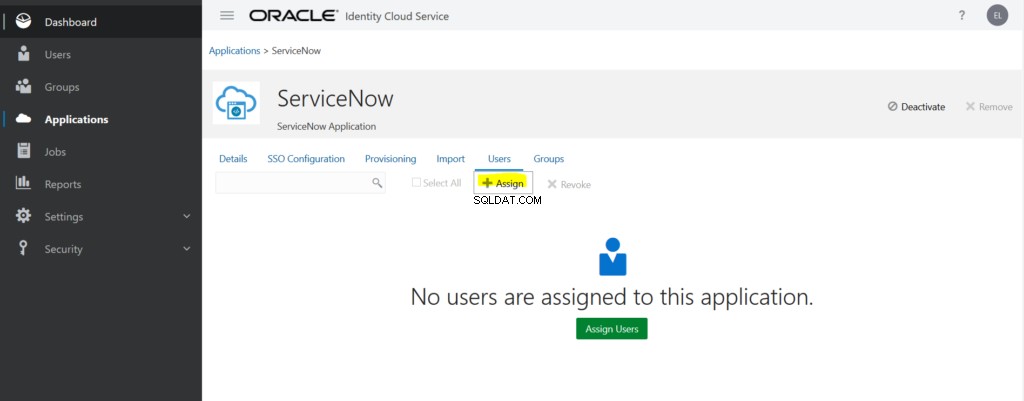

6. Fai clic su Utenti scheda e quindi assegna gli utenti a ServiceNow in Oracle Identity Cloud Service

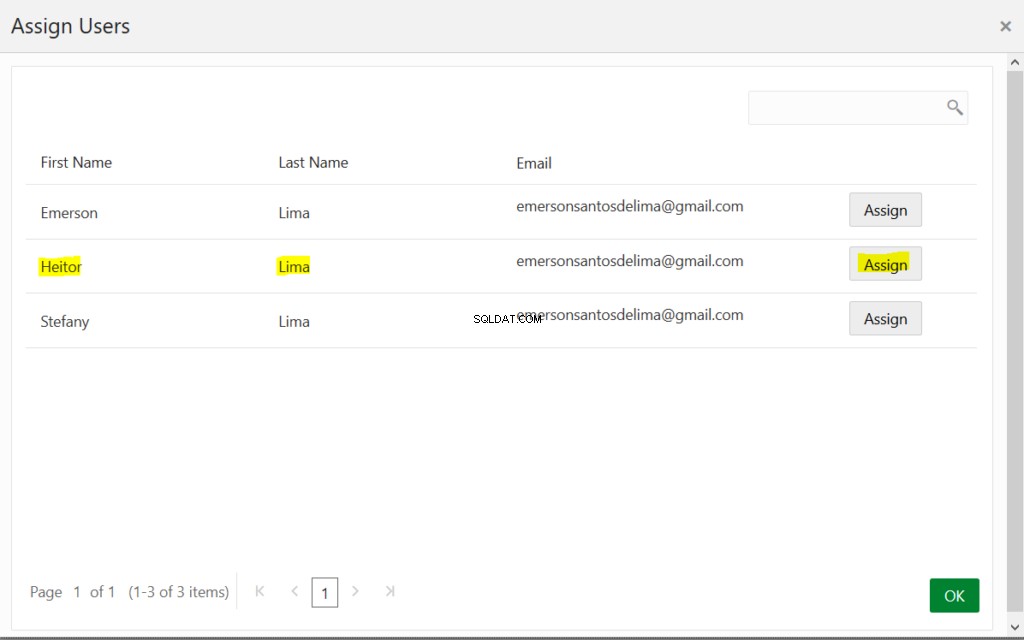

7. Seleziona gli utenti richiesti per fornire l'accesso all'App e fai clic su OK

Verifica dell'SSO IdP-Init da Oracle Identity Cloud Service e SLO da ServiceNow

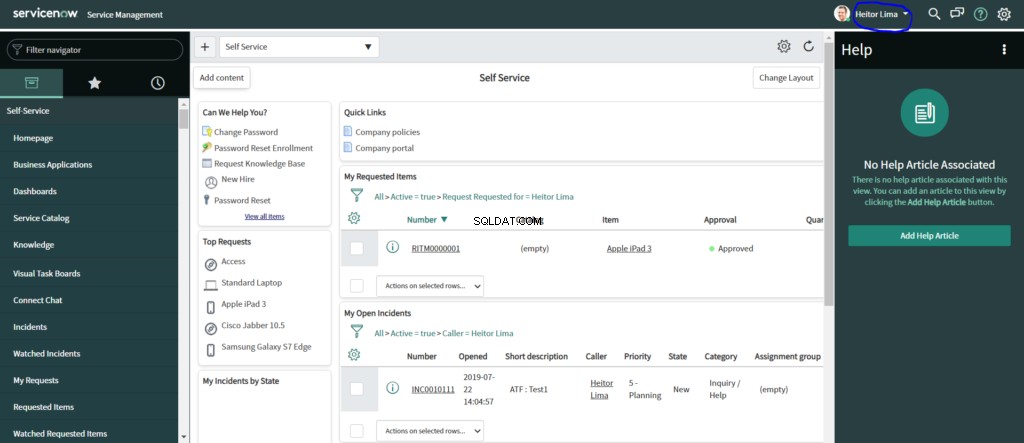

1. Accedi a Oracle Identity Cloud Service come utente assegnato a ServiceNow in precedenza e fai clic sull'app ServiceNow

2. Confermare che lo stesso utilizzo sia connesso a ServiceNow e Oracle Identity Cloud Service

Referenze

– Amministrare il provisioning degli utenti SAML. Disponibile su https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_AdministerSAMLUserProvisioning.html

– Creare una configurazione SAML 2.0 utilizzando l'SSO multiprovider. Disponibile su https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/single-sign-on/task/t_CreateASAML2Upd1SSOConfigMultiSSO.html

– Federando com o Oracle Identity Cloud Service. Disponibile su https://docs.cloud.oracle.com/pt-br/iaas/Content/Identity/Tasks/federatingIDCS.htm

– Come riattivare SAML 2.0 Update 1 dopo l'installazione del plug-in Multi-Provider SSO. Disponibile su https://hi.service-now.com/kb_view.do?sysparm_article=KB0547642

– Come configurare l'integrazione SSO con ServiceNow utilizzando Oracle Identity Cloud. Disponibile su https://blogs.oracle.com/cloud-platform/how-to-set-up-sso-integration-with-servicenow-using-oracle-identity-cloud

– Oracle Identity Cloud Service – Catalogo delle applicazioni. Disponibile su https://docs.oracle.com/en/cloud/paas/identity-cloud/appcatalog/oraclecloud.html#configuring-sso-for-oracle-cloud

– Aggiorna l'integrazione SAML 2.0 esistente. Disponibile su https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_UpdateExistingSAML2.0Integration.html