La sicurezza è oggi motivo di grande preoccupazione. Ecco i passaggi Abilitazione di SSL in Oracle Apps R12

Sommario

Introduzione:

- I dati tra browser Web e server Web viaggiano non crittografati nell'applicazione R12, quindi la password e altre informazioni possono essere tracciate dallo sniffer. Possono ottenere il tuo nome utente/password o qualsiasi dato sensibile. Questo diventa fondamentale quando hai accesso a Internet alle applicazioni Oracle

- Con l'implementazione SSL, i dati viaggiano nei moduli crittografati e solo il browser Web e il server Web possono decrittografarli. L'implementazione richiede il certificato SSL e la configurazione in ambiente R12 come da configurazione

Cos'è SSL?

SSL e TLS sono il protocollo crittografico che garantisce la privacy tra le applicazioni in comunicazione ei loro utenti su Internet

Cosa sono i certificati SSL

SSL utilizza 2 tipi di certificati:

Certificati utente:

Si tratta di certificati emessi a server o utenti per dimostrare la propria identità in uno scambio di chiavi pubbliche/private.

Certificati affidabili:

Si tratta di certificati che rappresentano entità di cui ti fidi, come le autorità di certificazione che firmano i certificati utente che emettono.

Secure Sockets Layer (SSL)

SSL è una tecnologia che definisce le funzioni essenziali di autenticazione reciproca, crittografia dei dati e integrità dei dati per transazioni sicure. Si dice che lo scambio di dati tra il client e il server in tali transazioni sicure utilizzi il Secure Sockets Layer (SSL).

Sicurezza del livello di trasporto (TLS)

Transport Layer Security è un protocollo crittografico che garantisce la privacy tra le applicazioni in comunicazione ei loro utenti su Internet. Sebbene SSL sia supportato con tutte le versioni di Oracle Application Server, TLS richiede un minimo di Application Server 10.1.2.0. Oracle Applications Release 12 supporta l'uso sia di SSL che di TLS.

Come funziona SSL

- Il client invia una richiesta al server utilizzando la modalità di connessione HTTPS.

- Il server presenta il proprio certificato digitale al client. Questo certificato contiene le informazioni di identificazione del server come il nome del server, la chiave pubblica dell'organizzazione e del server e la firma digitale della chiave privata della CA

- Il client (browser web) dispone delle chiavi pubbliche di tutte le CA. Decrittografa la chiave privata del certificato digitale Questa verifica dimostra che il mittente ha avuto accesso alla chiave privata, e quindi è probabile che sia la persona associata alla chiave pubblica. Se la verifica va a buon fine, il server viene autenticato come server attendibile.

- Il client invia al server un elenco dei livelli di crittografia, o cifrature, che può utilizzare.

- Il server riceve l'elenco e seleziona il livello di crittografia più potente che hanno in comune.

- Il client crittografa un numero casuale con la chiave pubblica del server e invia il risultato al server (che solo il server dovrebbe essere in grado di decifrare con la sua chiave privata); entrambe le parti utilizzano quindi il numero casuale per generare una chiave di sessione univoca per la successiva crittografia e decrittografia dei dati durante la sessione

Quindi è chiaro dai passaggi precedenti, avremo bisogno di un certificato digitale per il server web e utilizziamo il portafoglio Oracle in 10.1.3 per l'archiviazione del certificato

Varie topologie di SSL in Oracle Apps R12

L'implementazione SSL dipenderà dalla topologia dell'implementazione R12. Sono qui evidenziando tutti i principali. Ciò è valido sia per l'implementazione R12.0 che R12.1.

- Un'unica distribuzione del server web.

Questo è abbastanza semplice. Avremo bisogno del certificato digitale per il server web. I passaggi sono diretti. Il traffico tra browser web e server web sarà crittografato

- Avere un sistema di bilanciamento del carico che serve a 2 o più server web rende le cose un po' complicate

In questo caso, potremmo avere le seguenti opzioni

- Crittografia end-to-end del traffico

L'intero flusso di traffico, ovvero dal browser al sistema di bilanciamento del carico e dal sistema di bilanciamento del carico al server Web, è crittografato

Ci sono due modi per farlo

(a) Configurazione pass-through :Il bilanciamento del carico in questo caso non decodifica/crittografa il messaggio .it passa solo attraverso il traffico al server web

Considerazioni importantiDurante la configurazione di Ebusiness Suite con hardware di bilanciamento del carico, in molti luoghi si sarebbe visto il requisito di impostare la persistenza basata sui cookie. Il problema che abbiamo qui è che quando è attivo il passthrough SSL, la persistenza dei cookie non funzionerà perché il cookie è crittografato da Ebusiness Suite e il sistema di bilanciamento del carico non sarà in grado di leggere le informazioni sui cookie necessarie per mantenere la persistenza. Ecco un estratto da F5 documentazione che lo spiega in modo più dettagliato

Fonte:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Per le configurazioni SSL Pass-through, le opzioni di persistenza sono fortemente limitate:poiché LTM non sta decrittografando la conversazione, solo le informazioni non crittografate SSL nella sessione sono disponibili per l'uso come identificatore di sessione. Le parti principali delle informazioni persistenti non crittografate in un flusso SSL crittografato sono gli indirizzi IP di origine e di destinazione e l'ID sessione SSL stesso, quindi solo l'indirizzo di origine, l'indirizzo di destinazione o la persistenza SSL funzioneranno con le configurazioni pass-through SSL. Quando si utilizza la persistenza dell'indirizzo di origine, ciò può creare una situazione in cui i client che accedono al sistema da un dispositivo di tipo proxy rimarranno tutti bloccati sullo stesso livello dell'applicazione, causando uno squilibrio del traffico nel livello dell'applicazione. Quindi è preferibile utilizzare qualcosa di più unico, come SSL sessionid.

Si consiglia di impostare la persistenza SSL come metodo di persistenza principale, quindi impostare l'indirizzo di origine come metodo di persistenza di backup per collegare le nuove connessioni allo stesso server anche se l'SSL L'ID sessione cambia durante la sessione dell'applicazione. È inoltre consigliabile configurare il livello dell'applicazione per ridurre al minimo il numero di rinegoziazioni della sessione SSL, consultare le guide di amministrazione del server delle applicazioni appropriate per ulteriori informazioni. Pertanto, si consiglia di utilizzare il profilo di persistenza SSL e il Profilo dell'indirizzo di origine.

Tuttavia, puoi semplicemente eseguire il profilo dell'indirizzo di origine da solo se l'IP del client viene passato al sistema di bilanciamento del carico.

Nota:il timeout di persistenza assegnato al profilo dell'indirizzo di origine o il Il profilo SSL deve essere aumentato al valore consigliato da Oracle di 12 ore.

(b) Decrittografia/crittografia :Il bilanciamento del carico in questo caso decrittografa il traffico a livello di bilanciamento del carico, quindi lo crittografa nuovamente e lo invia al server Web che lo decrittografa nuovamente

2) Terminatore SSL:il traffico tra il browser web e il sistema di bilanciamento del carico è solo crittografato. Il bilanciamento del carico funge da terminatore SSL e termina l'SSL a livello di bilanciamento del carico e passa il traffico non crittografato al server web. Presenta i seguenti vantaggi.

Costi di gestione ridotti:è necessario mantenere un solo certificato (su LBR) anziché più certificati su più livelli di applicazioneMiglioramento delle prestazioni:l'offload della crittografia SSL e la decrittografia sul sistema di bilanciamento del carico migliora notevolmente le prestazioni riducendo il carico della CPU. Poiché ai clienti vengono ora emessi certificati SSL con chiavi di 2048 byte, il carico della CPU di elaborazione SSL sul livello dell'applicazione sarà 5 volte superiore rispetto all'utilizzo della chiave SSL legacy da 1024 byte

I passaggi per eseguire la configurazione su ciascuna topologia sono riportati di seguito

Un singolo SSL di distribuzione del server web in Oracle Apps R12

Passaggio 1

Imposta il tuo ambiente

- Accedere al livello dell'applicazione come utente del sistema operativo proprietario dei file del livello dell'applicazione.

- Sorgente il file dell'ambiente del livello dell'applicazione (APPS

.env) che si trova nella directory APPL_TOP. - Vai a $INST_TOP/ora/10.1.3 e cerca il file

.env per impostare le tue variabili 10.1.3 ORACLE_HOME.

Nota:quando lavori con portafogli e certificati devi utilizzare gli eseguibili 10.1.3.

Nota importante

Se utilizzi client (JRE 8, alcuni browser moderni) o Oracle Database 12c, devi eseguire quanto segue:

– Aggiorna FMW 10.1.3 a 10.1.3.5

– Applica la CPU di ottobre 2015 (patch 21845960).

Passaggio 2

Crea un portafoglio

- Vai alla directory $INST_TOP/certs/Apache.

- Sposta i file del portafoglio esistenti in una directory di backup nel caso in cui desideri riutilizzarli in futuro.

- Apri Gestione portafoglio come processo in background:

$ owm &

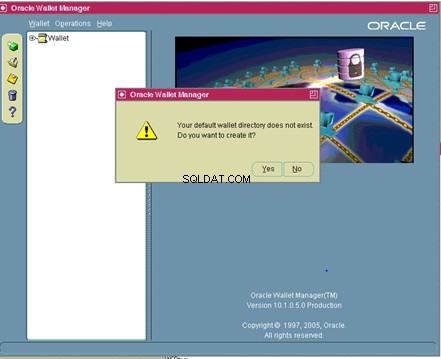

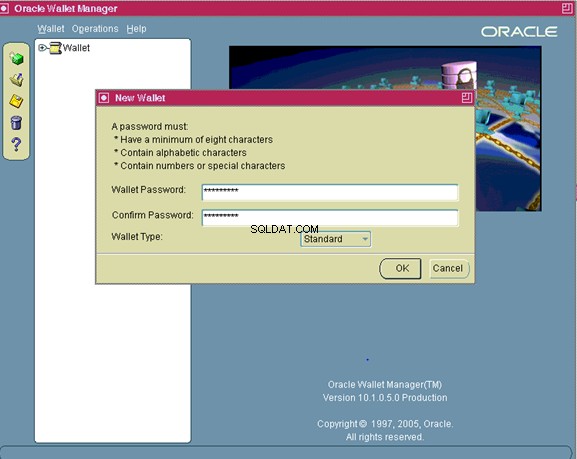

Nel menu Oracle Wallet Manager, vai a Wallet>Nuovo.

Rispondi NO a:la tua directory predefinita del portafoglio non esiste. Vuoi crearlo ora?

La schermata del nuovo portafoglio ora ti chiederà di inserire una password per il tuo portafoglio

Inserisci la password e ricordala

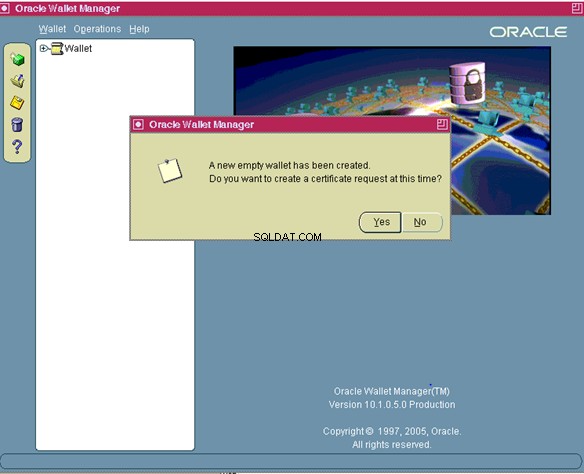

È stato creato un nuovo portafoglio vuoto. Desideri creare una richiesta di certificato in questo momento?

Dopo aver fatto clic su "Sì", verrà visualizzata la schermata Crea richiesta di certificato

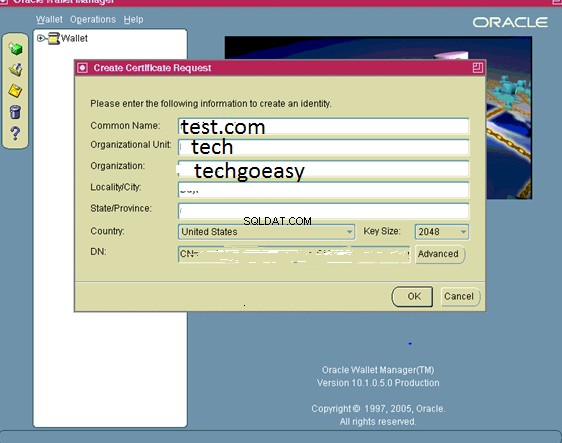

Compila i valori appropriati dove:

| Nome comune | È il nome del tuo server incluso il dominio. |

| Unità organizzativa:(opzionale) | L'unità all'interno della tua organizzazione. |

| Organizzazione | È il nome della tua organizzazione |

| Località/Città | È è la tua località o città. |

| Stato/Provincia | è il nome completo del tuo Stato o Provincia non abbreviato. |

Seleziona il tuo Paese dall'elenco a discesa e, per Dimensione chiave, seleziona 2048 come minimo. Fare clic su OK.

Nota:a seconda del fornitore del certificato, potrebbero non accettare la richiesta di certificato basata su MD5 (CSR) generata da Oracle Wallet Manager (OWM). Ad esempio, VeriSign ora accetterà solo CSR basati su bit SHA12048 o versioni successive. In questi casi, dovrai convertire il CSR MD5 in un CSR adatto basato su SHA1.

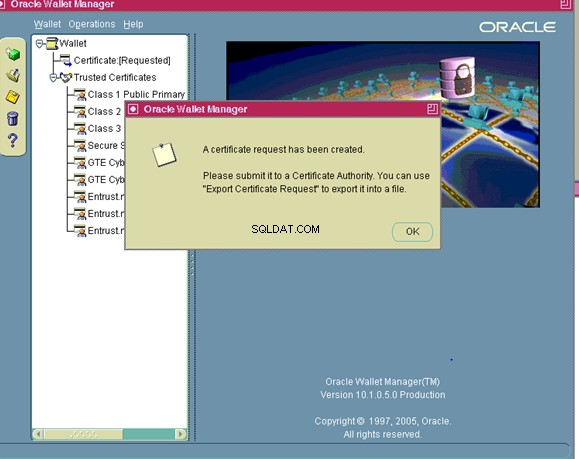

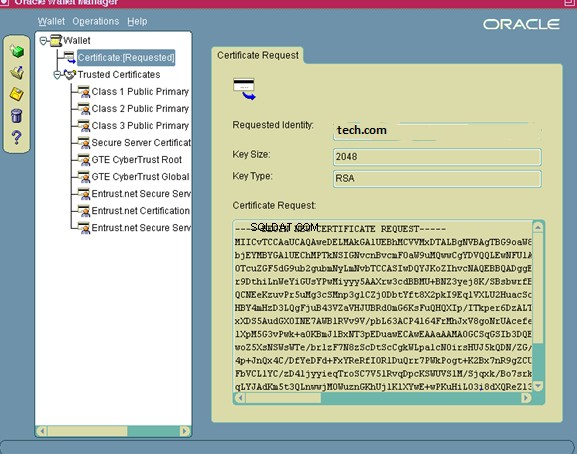

Fai clic su Su certificato richiesto

Dovrai esportare la richiesta di certificato prima di poterla inviare a un'autorità di certificazione.

- Fai clic su Certificato [Richiesto] per evidenziarlo.

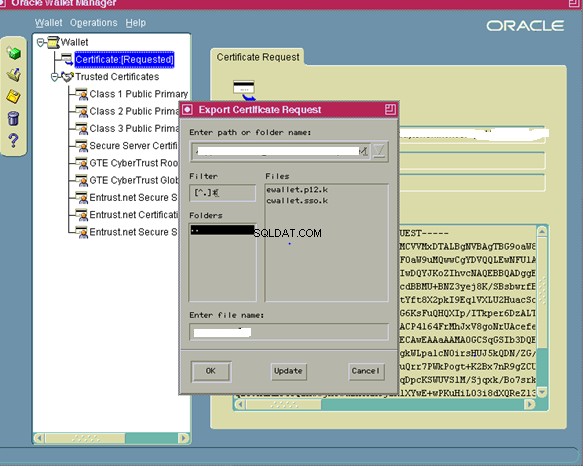

- Dal menu fare clic su Operazioni>

Richiesta di certificato di esportazione

- Salva il file come server.csr

- Dal menu, fai clic su Portafoglio e poi su Salva.

- Nella schermata Seleziona directory, cambia la directory nella directory del tuo portafoglio completo.

- Fai clic su OK.

- Dal menu, fai clic su Portafoglio e seleziona la casella Accesso automatico.

Assicurati di rendere questa password qualcosa che ricorderai. Dovrai utilizzare la password ogni volta che apri il portafoglio con Oracle Wallet Manager o esegui operazioni sul portafoglio utilizzando l'interfaccia a riga di comando. Con i processi abilitati per l'accesso automatico inviati dall'utente del sistema operativo che ha creato il portafoglio non sarà necessario fornire la password per accedere al portafoglio.

- Esci da Gestione portafoglio.

La directory del portafoglio ora conterrà i seguenti file:

cwallet.sso

ewallet.p12

server.csr

Ora puoi inviare server.csr alla tua autorità di certificazione per richiedere un certificato del server

Passaggio 5

Importa il tuo certificato del server nel portafoglio

Dopo aver ricevuto il certificato del server dalla tua autorità di certificazione, dovrai importarlo nel tuo portafoglio. Copia il certificato su tech.crt nella directory del portafoglio sul tuo server in uno dei seguenti metodi:

- ftp il certificato (in modalità binaria)

- copia e incolla il contenuto in server.crt

Segui questi passaggi per importare tech.crt nel tuo portafoglio:

- Apri Wallet Manager come processo in background:

$ owm &

- Dal menu, fai clic su Portafoglio, quindi su Apri.

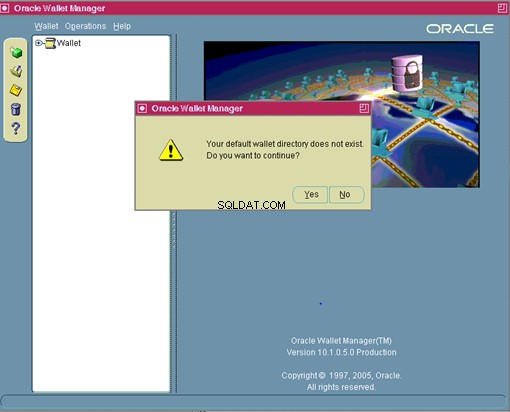

- Rispondi Sì quando richiesto:

La tua directory predefinita del portafoglio non esiste.

Vuoi continuare?

- Nella schermata Seleziona directory, cambia la directory nella directory del tuo portafoglio completo e

fare clic su OK

- Inserisci la password del tuo portafoglio e fai clic su OK.

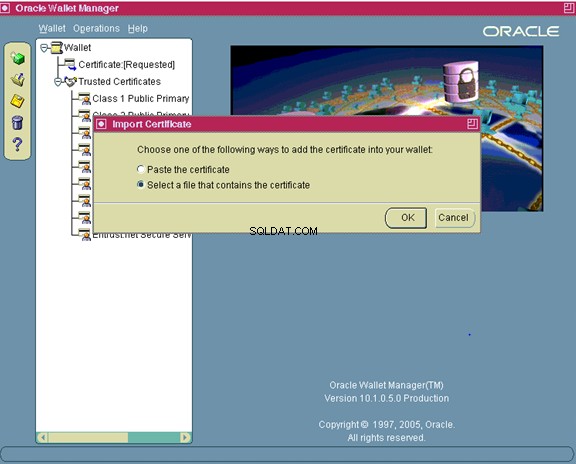

- Nel menu Oracle Wallet Manager, vai a Importazione operazioni

Certificato utente.

I certificati server sono un tipo di certificato utente. Poiché l'Autorità di Certificazione ha emesso un certificato per il server, inserendo il suo nome distinto (DN) nel campo Oggetto, il server è il proprietario del certificato, quindi l'"utente" per questo certificato utente.

- Fai clic su OK.

- Fai doppio clic su server.crt per importarlo.

- Salva il portafoglio:

- Nel menu Oracle Wallet Manager, fai clic su Portafoglio.

- Verifica che la casella Accesso automatico sia selezionata.

- Fai clic su Salva

Nota:se tutti i certificati attendibili che compongono la catena di server.crt non sono presenti nel portafoglio, l'aggiunta del certificato avrà esito negativo. Quando è stato creato il portafoglio, i certificati per le CA più comuni (come VeriSign, GTE e Entrust) sono stati inclusi automaticamente. Contattare l'autorità di certificazione se è necessario aggiungere il loro certificato e salvare il file fornito come ca.crt nella directory del portafoglio in un formato base64. Un'altra opzione è seguire le istruzioni fornite di seguito per creare ca.crt dal certificato del server (server.crt). Se la tua autorità di certificazione ha fornito un certificato intermedio (per completare la catena), salva il file fornito come intca.crt in un formato Base64, questo dovrà essere importato in Oracle Wallet Manager prima di importare server.crt. Anche i certificati che comprendono più parti (come il tipo P7B) rientrerebbero in questa categoria

Creazione del certificato dell'autorità di certificazione

Per creare ca.crt

- Copia tech.crt sul tuo PC (se necessario) utilizzando uno dei seguenti metodi:

ftp (in modalità binaria) tech.crt sul tuo PC copia il contenuto di server.crt e incollalo nel blocco note sul PC. Salva il file come server.crt

- Fai doppio clic su server.crt per aprirlo con l'estensione Cyrpto Shell.

- Nella scheda Percorso di certificazione, fai clic sulla prima riga (in alto) e poi su Visualizza certificato.

- Nella scheda Dettagli, fai clic su Copia su file, verrà avviata la procedura guidata di esportazione.

- Fai clic su Avanti per continuare.

- Seleziona X.509 (.CER) con codifica Base64 e fai clic su Avanti.

- Fai clic su Sfoglia e vai alla directory di tua scelta.

- Inserisci ca.crt come nome e fai clic su OK per esportare il certificato.

- Chiudi la procedura guidata.

- Copia ca.crt nella directory del tuo portafoglio (se necessario) utilizzando uno dei seguenti metodi:

ftp (in modalità binaria) ca.crt nella directory del portafoglio del livello dell'applicazione copia il contenuto di ca.crt e incollalo in un nuovo file nella directory del portafoglio del livello dell'applicazione utilizzando un editor di testo. Salva il file come ca.crt

Se è presente un certificato intermedio, esportalo anche utilizzando la stessa tecnica

Passaggi dettagliati per importare il certificato con schermate

owm &

Quindi fai clic su portafoglio -> apri

Fare clic su sì

Inserisci il percorso completo della directory del portafoglio

Inserisci la password del portafoglio

Ora Operazioni:Importa certificato utente

In alternativa puoi aggiungere il certificato anche usando il comando orapki

portafoglio orapki aggiungi \

-wallet . \

-trusted_cert \

-cert ca.crt \

-pwd

portafoglio orapki aggiungi \

-wallet . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Passo importante

Se devi importare il certificato CA dovrai anche aggiungere il contenuto del file ca.crt al file b64InternetCertificate.txt che si trova nella directory 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Se ti è stato fornito anche un certificato intermedio (intca.crt), dovrai aggiungerlo anche a b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Passaggio 6

Modifica il portafoglio OPMN

- Vai alla directory $INST_TOP/certs/opmn.

- Crea una nuova directory denominata BAK.

- Sposta i file ewallet.p12 e cwallet.sso nella directory BAK appena creata.

- Copia i file ewallet.p12 e cwallet.sso dalla directory $INST_TOP/certs/Apache alla directory $INST_TOP/certs/opmn.

Passaggio 7

Aggiorna il file JDK Cacerts

Oracle Web Services richiede che il certificato dell'autorità di certificazione che ha emesso il certificato del server (ca.crt del passaggio precedente) sia presente nel file cacerts JDK. Inoltre, alcune funzionalità di XML Publisher e BI Publisher richiedono la presenza del certificato del server (server.crt del passaggio precedente).

Segui questi passaggi per assicurarti che questi requisiti siano soddisfatti:

- Vai alla directory $OA_JRE_TOP/lib/security.

- Esegui il backup del file cacerts esistente.

- Copia i tuoi file ca.crt e server.crt in questa directory ed emetti il seguente comando per assicurarti che cacerts disponga dei permessi di scrittura:

$ chmod u+w cacerts

Passaggio 8

Aggiorna il file di contesto

Utilizzare l'editor di contesto E-Business Suite – Oracle Applications Manager (OAM) per modificare le variabili relative a SSL come mostrato in questa tabella:

| Variabili correlate a SSL nel file di contesto | ||

| Variabile | Valore non SSL | Valore SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocollo | http | https |

| porta_web_attiva | come s_webport | come s_webssl_port |

| s_webssl_port | non applicabile | l'impostazione predefinita è 4443 |

| s_https_listen_parameter | non applicabile | come s_webssl_port |

| s_login_page | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

| s_external_url | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

Passaggio 9:esegui la configurazione automatica

Autoconfig può essere eseguito utilizzando lo script adautocfg.sh nella directory del livello applicazione $ADMIN_SCRIPTS_HOME.

Articoli correlati

Configurazione automatica

Passaggi per eseguire la configurazione automatica sull'applicazione R12, inclusi database e livello applicazione

Posizione dei modelli di configurazione automatica delle app Oracle e come personalizzare il modello per i file di configurazione automatica

Passaggio 10:riavvia i servizi del livello applicazione

Utilizza lo script adapcctl.sh nella directory $ADMIN_SCRIPTS_HOME per arrestare e riavviare i servizi Apache del livello applicazione.

Passaggi da utilizzare quando si utilizza il terminatore SSL con le app Oracle R12

Non è necessaria la creazione e l'installazione del certificato sul server Web. Il certificato verrà installato nel terminatore SSL. In questo caso, dobbiamo solo impostare il parametro del file di contesto indicato di seguito

| Modifiche quando si utilizza un acceleratore SSL | ||

| Variabile | Valore non SSL | Valore SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocollo | http | https |

| porta_web_attiva | come s_webport | valore della porta di interfacciamento esterna di SSL Accelerator |

| s_webentryhost | come s_webhost | Nome host dell'acceleratore SSL |

| s_webentrydomain | come s_nomedominio | Nome di dominio dell'acceleratore SSL |

| s_enable_sslterminator | # | rimuovere '#' per utilizzare ssl_terminator.conf in ambienti con terminazione SSL |

| s_login_page | URL costruito con protocollo http e s_webport | URL costruito con protocollo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | URL costruito con protocollo http e s_webport | URL costruito con protocollo https, s_webentryhost, s_webentrydomain, s_active_webport |

Esegui configurazione automatica

Autoconfig può essere eseguito utilizzando lo script adautocfg.sh nella directory del livello applicazione $ADMIN_SCRIPTS_HOME.

Riavvia i servizi del livello applicazione

Utilizza lo script adapcctl.sh nella directory $ADMIN_SCRIPTS_HOME per arrestare e riavviare i servizi Apache del livello applicazione.

Passaggi per la crittografia end-to-end con configurazione Pass-through su Load Balancer

1) È necessario eseguire tutti i passaggi indicati per il singolo server web.

2) Il certificato deve essere creato con il nome del bilanciatore di carico

3) Possiamo eseguire i passaggi del certificato su un nodo e quindi copiare tutti i passaggi sugli altri nodi

Modifiche al valore del contesto

| Variabili correlate a SSL nel file di contesto | ||

| Variabile | Valore non SSL | Valore SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocollo | http | https |

| porta_web_attiva | come s_webport | come s_webssl_port |

| s_webssl_port | non applicabile | l'impostazione predefinita è 4443 |

| s_https_listen_parameter | non applicabile | come s_webssl_port |

| s_login_page | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

| s_external_url | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

Esegui configurazione automatica

Autoconfig può essere eseguito utilizzando lo script adautocfg.sh nella directory del livello applicazione $ADMIN_SCRIPTS_HOME.

Riavvia i servizi del livello applicazione

Utilizza lo script adapcctl.sh nella directory $ADMIN_SCRIPTS_HOME per arrestare e riavviare i servizi Apache del livello applicazione.

Configurazione del database necessaria

I prodotti Oracle come Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore e Pricing accedono ai dati su Internet in modalità di connessione HTTP o HTTPS. L'implementazione di SSL per Oracle Database Server (che funge da client che invia richieste al server Web) utilizza Oracle Wallet Manager per configurare un portafoglio Oracle.

Nota:questo è un requisito obbligatorio per le pagine della vetrina di Oracle iStore quando anche il livello Web è abilitato per SSL.

Per abilitare la richiesta del client HTTPS dal database tramite UTL_HTTP è necessario stabilire un truststore in formato portafoglio. Non è necessario un certificato del server per questo portafoglio. Devi solo importare il certificato CA radice per le CA radice che sono il trust anchor per i siti a cui hai bisogno di UTL_HTTP per connetterti.

1)Dopo aver impostato l'ambiente per il livello database, vai alla directory $ORACLE_HOME/appsutil.2)Crea una nuova directory del portafoglio denominata:wallet

3)Vai alla directory del portafoglio appena creata.

/>4) Apri Wallet Manager come processo in background:

owm &

5)Nel menu Oracle Wallet Manager, vai a Wallet -> Nuovo.

Rispondi NO a:la directory del portafoglio predefinita non esiste. Desideri crearlo ora?

La schermata del nuovo portafoglio ora ti chiederà di inserire una password per il tuo portafoglio.

Fai clic su NO quando richiesto:

È stato creato un nuovo portafoglio vuoto. Desideri creare una richiesta di certificato in questo momento?6) Se devi importare ca.crt:

Nel menu Oracle Wallet Manager, vai a Operazioni -> Importa certificato attendibile.

Fai clic su OK.

Fai doppio clic su ca.crt per importarlo.7) Salva il portafoglio:

Nel menu Oracle Wallet Manager, fai clic su Portafoglio.

Verifica che la casella Accesso automatico sia selezionata.

Fai clic su Salva .

Per verificare che il portafoglio sia configurato e accessibile correttamente, accedi a SQLPLUS come utente dell'app ed esegui quanto segue:SQL>select utl_http.request('[indirizzo di accesso]', '[indirizzo proxy]' , 'file:[percorso completo alla directory del portafoglio]', null) da dual;

dove:

'[indirizzo di accesso]' =l'URL del tuo portale di installazione rapida di E-Business Suite.

'[indirizzo proxy]' =l'URL del tuo server proxy o NULL se non utilizzi un server proxy.

'file:[percorso completo alla directory del portafoglio]' =la posizione della directory del tuo portafoglio (non specificare i file del portafoglio effettivi).

Il parametro finale è la password del portafoglio, che è impostata su null per impostazione predefinita.

Link correlati

Abilitazione di SSL o TLS in Oracle E-Business Suite versione 12 (ID documento 2143099.1)

Come trovare la versione dei componenti R12

40 Adpatch domanda che ogni DBA dovrebbe conoscere

Comando awk

Comando Keytool