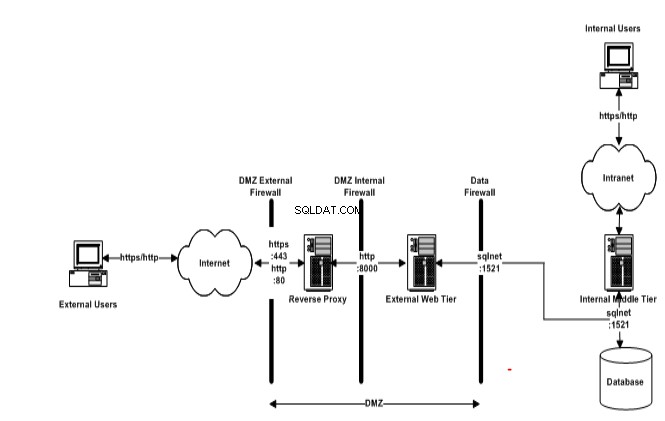

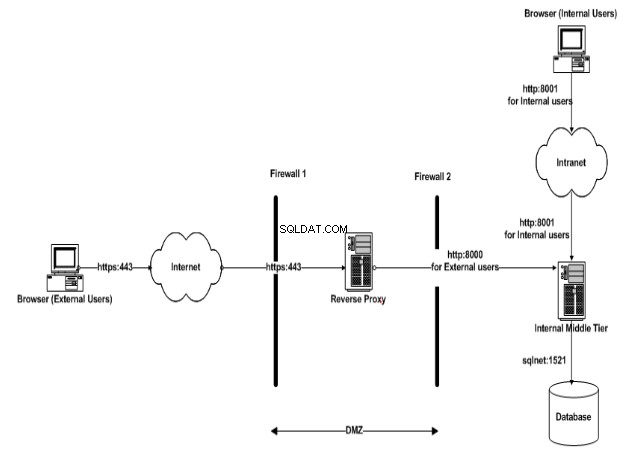

In questo post spiegherò la mia esperienza con la configurazione di DMZ per EBS R12. Per prima cosa esamineremo alcuni dei termini importanti

ZDM

La DMZ, che sta per Demilitarized Zone, è costituita dalle porzioni di una rete aziendale che si trovano tra l'intranet aziendale e Internet. La DMZ può essere una semplice LAN a un segmento o può essere suddivisa in più regioni. Il principale vantaggio di una corretta configurazione

DMZ è una sicurezza migliore:in caso di violazione della sicurezza, solo l'area contenuta all'interno della DMZ è esposta a potenziali danni, mentre l'intranet aziendale rimane alquanto protetta

Bilanciatore del carico

I bilanciatori del carico distribuiscono il carico di un'applicazione su molti server configurati in modo identico. Questa distribuzione garantisce la disponibilità costante delle applicazioni anche in caso di guasto di uno o più server.

Proxy inverso

Un server proxy inverso è un server intermedio che si trova tra un client e il server Web effettivo e invia richieste al server Web per conto del client. Puoi trovare maggiori informazioni sui server proxy inverso

Applicazioni interne di livello intermedio

Il livello intermedio delle applicazioni interne è il server configurato per consentire agli utenti interni di accedere a Oracle E-Business Suite. Esegue i seguenti principali servizi applicativi:

Servizi Web e modulistica

Servizi di amministrazione e gestione simultanea

Report e Servizi Discoverer

Livello Web Applicazioni esterne

Il livello Web delle applicazioni esterne è il server configurato per gli utenti esterni per l'accesso a Oracle EBusiness Suite. Esegue il seguente servizio applicativo:

Server web

Come creare DMZ per EBS R12

(1) Crea il livello Web esterno con proxy inverso

Caso A:un nuovo server con proxy inverso

Clona il livello dell'applicazione sul nuovo server

- Esegui adpreclone ed esegui il backup del livello Web interno

- Ripristina su livello Web esterno

- Esegui adcfgclone appsTier e configura il nodo esterno

Una volta completato, cambia seguendo nel file di contesto

<TIER_DB oa_var="s_isDB">NO</TIER_DB>

<TIER_ADMIN oa_var="s_isAdmin">NO</TIER_ADMIN>

<TIER_WEB oa_var="s_isWeb">YES</TIER_WEB>

<TIER_FORMS oa_var="s_isForms">NO</TIER_FORMS>

<TIER_NODE oa_var="s_isConc">NO</TIER_NODE>

<TIER_FORMSDEV oa_var="s_isFormsDev">NO</TIER_FORMSDEV>

<TIER_NODEDEV oa_var="s_isConcDev">NO</TIER_NODEDEV>

<TIER_WEBDEV oa_var="s_isWebDev">YES</TIER_WEBDEV>

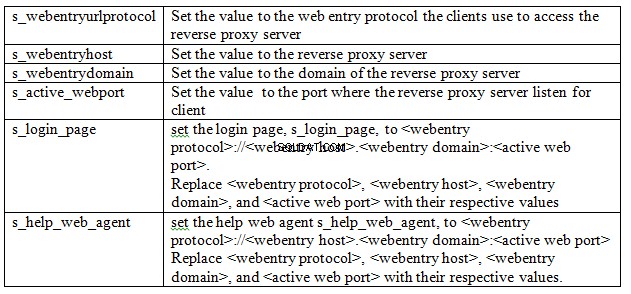

Modifica quanto segue per Reverse proxy

Caso B:utilizzo del server interno come livello esterno (il server interno ha una scheda NIC aggiuntiva) con proxy inverso

Questa configurazione richiede che il server di livello intermedio dell'applicazione interna disponga di almeno due interfacce di rete. È necessaria un'interfaccia di rete per il punto di ingresso esterno e un'altra per il punto di ingresso interno. Queste interfacce di rete devono essere configurate per essere risolte in due nomi host diversi nel DNS.

Ad esempio:

/etc/hosts of Internal Server

192.30.21.1 int.tech.com int

192.30.21.2 ext.tech.com ext

Crea il nuovo file di contesto usando il comando seguente

$ perl $COMMON_TOP/clone/bin/adclonectx.pl \

contextfile=$CONTEXT_FILE \

outfile= <name of the output file including location>

Parametro importante da alimentare

| Nome host del sistema di destinazione (virtuale o normale) [int]: | est |

| Vuoi che gli input siano convalidati (s/n) [n] ?: | S |

| Vuoi preservare i valori delle porte dal sistema di origine sul sistema di destinazione (s/n) [y] ? | S |

Modifiche richieste una volta creato il file di contesto

| Variabile di configurazione automatica | Valore richiesto |

| s_isWeb | SI |

| s_isWebDev | SI |

| s_http_listen_parameter | Nuova porta per l'ascoltatore http |

| s_https_listen_parameter | Nuova porta per il listener https |

| s_webentryurlprotocollo | Imposta il valore sul protocollo di immissione web |

| s_webentryhost | Imposta il valore sull'host webentry |

| s_webentrydomain | Imposta il valore sul dominio webentry |

| s_active_webport | Imposta il valore sulla porta attiva |

| s_login_page | Imposta il valore in modo che punti alla nuova configurazione di webentry |

| s_server_ip_address | Imposta il valore di questa variabile sull'indirizzo IP dell'interfaccia di rete rivolta verso l'esterno |

(2)Arresta Concurrent Manager e tutti i nodi dell'applicazione

(3) Crea un'istanza dei nuovi file di configurazione e delle opzioni del profilo in base al nuovo file di contesto

La configurazione DMZ richiede l'uso della nuova gerarchia delle opzioni del profilo ServResp per le opzioni del profilo Oracle. Se non l'hai già fatto, cambia il tipo di gerarchia delle opzioni del profilo in ServResp eseguendo lo script SQL txkChangeProfH.sql come mostrato di seguito:

$ sqlplus apps/apps @$FND_TOP/patch/115/sql/txkChangeProfH.sql SERVRESP

SQL*Plus: Release 10.1.0.5.0 - Production on Thu Sep 5 01:46:59 2016

Copyright (c) 1982, 2005, Oracle. All rights reserved.

Connected to:

Oracle Database 11g Enterprise Edition Release 11.2.0.3.0 - 64bit Production

With the Partitioning, Automatic Storage Management, OLAP, Data Mining and Real Application Testing options

Changing the hierarchy type for the Profile APPS_WEB_AGENT

Profile APPS_WEB_AGENT hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile APPS_SERVLET_AGENT

Profile APPS_SERVLET_AGENT hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile APPS_JSP_AGENT

Profile APPS_JSP_AGENT hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile APPS_FRAMEWORK_AGENT

Profile APPS_FRAMEWORK_AGENT hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile ICX_FORMS_LAUNCHER

Profile ICX_FORMS_LAUNCHER hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile ICX_DISCOVERER_LAUNCHER

Profile ICX_DISCOVERER_LAUNCHER hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile ICX_DISCOVERER_VIEWER_LAUNCHER

Profile ICX_DISCOVERER_VIEWER_LAUNCHER hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile HELP_WEB_AGENT

Profile HELP_WEB_AGENT hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile APPS_PORTAL

Profile APPS_PORTAL hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile CZ_UIMGR_URL

Profile CZ_UIMGR_URL hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile QP_PRICING_ENGINE_URL

Profile QP_PRICING_ENGINE_URL hierarchy type has been successfully changed to SERVRESP

Changing the hierarchy type for the Profile TCF:HOST

Profile TCF:HOST hierarchy type has been successfully changed to SERVRESP

Disconnected from Oracle Database 11g Enterprise Edition Release 11.2.0.3.0 - 64bit Production

With the Partitioning, Automatic Storage Management, OLAP, Data Mining

and Real Application Testing options

(4) Esegui Autoconfig tutti i nodi inclusi i nodi esterni

(5) Esegui Autoconfig sui nodi interni primari

(6) Avviare il sistema interno

(7) Aggiorna livello di affidabilità del nodo

Imposta il valore dell'opzione del profilo NODE_TRUST_LEVEL sul livello Web esterno nell'ambiente Oracle E-business Suite Release 12 su Esterno..

Per modificare il valore dell'opzione del profilo Livello di affidabilità del nodo su Esterno per un particolare nodo, attenersi alla seguente procedura:

- Accedi a Oracle E-Business Suite come utente sysadmin utilizzando l'URL interno

- Seleziona la responsabilità dell'amministratore di sistema

- Seleziona Profilo/Sistema

- Dalla finestra "Trova valori dell'opzione del profilo di sistema", seleziona il server che desideri designare come livello web esterno

- Query per%NODE%TRUST%. Vedrai un'opzione del profilo denominata "Livello di affidabilità del nodo '. Il valore per questa opzione del profilo nel sito il livello sarà Normale . Lascia invariata questa impostazione.

Imposta il valore di questa opzione del profilo su Esterno nel server livello. Il valore a livello di sito dovrebbe rimanere impostato su Normal

(8) Aggiorna l'elenco delle responsabilità

Dopo aver aggiornato il valore del profilo a livello di server per il livello di affidabilità del nodo per i livelli Web esterni su Esterno , gli utenti non possono più vedere alcuna responsabilità quando effettuano l'accesso tramite il livello Web esterno. Affinché una responsabilità sia disponibile dal livello Web esterno di E-Business Suite, impostare il valore dell'opzione del profilo Livello di affidabilità di responsabilità per tale responsabilità su Esterno a livello di responsabilità.

Accedi a Oracle E-Business Suite come utente sysadmin utilizzando l'URL interno

- Seleziona Responsabilità dell'amministratore di sistema

- Seleziona Profilo/Sistema

- Dalla finestra "Trova valori dell'opzione del profilo di sistema", seleziona la responsabilità che desideri rendere disponibile agli utenti che accedono tramite il livello Web esterno

- Query per%RESP%TRUST%. Vedrai un'opzione del profilo denominata "Livello di affidabilità di responsabilità '. Il valore per questa opzione del profilo nel sito il livello sarà Normale . Lascia invariata questa impostazione.

- Imposta il valore di questa opzione del profilo per la responsabilità scelta su Esterno sotto la responsabilità livello. Il valore a livello di sito dovrebbe rimanere Normale .

Ripeti per tutte le responsabilità che desideri rendere disponibili dal livello Web esterno.

(9) Avvia il livello esterno e convalida la domanda

adopmnctl.sh start

adoafmctl.sh start

adformsctl.sh start

adoacorectl.sh start

adapcctl.sh start