L'ultimo panorama di rischio per i dati

I dati aziendali continuano a cambiare rapidamente in termini di forma, dimensione, utilizzo e residenza. Raramente rimane più in strutture isolate, limitate a determinate unità aziendali o non toccate dal mondo esterno. I dati ora superano liberamente le soglie concepite in precedenza che limitano il potenziale aziendale. Fluttua nel cloud, si diffonde tra le unità aziendali e scorre ovunque.

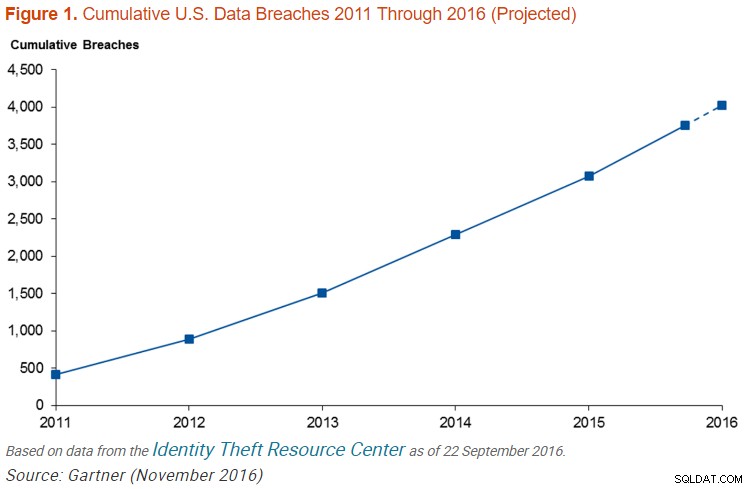

Ma nonostante tutto il cambiamento e l'opportunità che i dati rappresentano, una volta creati o raccolti, sono minacciati di attacco e uso improprio. Con il numero di violazioni dei dati segnalate che è raddoppiato negli ultimi dieci anni e mezzo miliardo di record esposti l'anno scorso, la nostra dipendenza dalle informazioni è sempre più minacciata dalla mancanza di sicurezza.

Con l'esposizione dei dati personali su scala industriale, la crescita della legislazione sulla privacy dei dati era inevitabile. Le aziende e le agenzie governative che raccolgono e gestiscono le informazioni di identificazione personale (PII) devono ora essere conformi ai requisiti PCI DSS (Payment Card Industry Data Security Standard) e Health Insurance Portability and Accountability Act (HIPAA) negli Stati Uniti, il regolamento generale sulla protezione dei dati (GDPR). ) in Europa e molte leggi internazionali e locali come POPI in Sud Africa, KVKK in Turchia e il California Consumer Privacy Act (CCPA).

Le violazioni dei dati comportano anche costi espliciti. Il Ponemon Institute Costo di una violazione dei dati Studi ha rilevato che il costo medio per record compromesso è di circa $ 150 nel 2019. Lo studio pone il rischio di 10.000 record rubati o persi al di sopra del 26%. Quindi, hai poco più di una possibilità su quattro di perdere 10.000 record. Correresti il rischio se potessi utilizzare la tecnologia per prevenirlo?

Le organizzazioni bloccate nei vecchi modelli operativi e mentalità non riconoscono l'importanza dei protocolli di sicurezza a livello aziendale. Per migliorare, devono soddisfare la loro esigenza di ciò che Gartner chiama Data Security Governance e quindi proteggere le informazioni in eventi strutturati e coordinati, non come ripensamenti o rimedi dopo una violazione.

Cos'è la governance della sicurezza dei dati?

Gartner definisce la governance della sicurezza dei dati (DSG) come "un sottoinsieme della governance delle informazioni che si occupa specificamente della protezione dei dati aziendali (sia in database strutturati che in moduli non strutturati basati su file) attraverso politiche e processi definiti per i dati".

Tu definisci le politiche. Tu definisci i processi. Non esiste una soluzione unica per DSG. Inoltre, non esiste un unico prodotto che soddisfi tutte le esigenze di DSG. Devi guardare i tuoi dati e valutare quali aree hanno il maggior bisogno e la maggiore importanza per la tua azienda. Prendi in mano la governance dei dati per evitare il disastro. Ricorda che le tue informazioni sono sotto la tua responsabilità.

Sebbene esistano molteplici percorsi per la protezione dei dati, logici, fisici e umani, tre metodi software principali che i clienti IRI utilizzano con successo sono la classificazione, la scoperta e la de-identificazione (mascheramento) delle PII e di altri dati considerati sensibili.

Classificazione dei dati

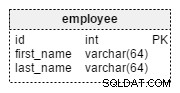

Per trovare e proteggere dati specifici a rischio, è necessario prima definirli in categorie o gruppi denominati. I dati così classificati possono essere catalogati non solo in base al nome e agli attributi (es. SSN USA, 9 numeri), ma anche soggetti a validazione computazionale (per distinguerli da altre stringhe di 9 cifre) e attribuzione di sensibilità (segreto, sensibile, ecc. .).

Oltre a questi compiti, le classi di dati o i gruppi di classi possono essere caratterizzati da dove si trovano e/o come dovrebbero essere trovati (metodo/i di ricerca) se le loro posizioni sono sconosciute. È anche possibile l'assegnazione globale di una funzione di riparazione, o mascheramento, in modo che la de-identificazione possa essere eseguita in modo coerente per tutti i membri della classe, indipendentemente dall'ubicazione, preservandone l'integrità referenziale.

Scoperta dei dati

Per trovare dati sensibili, è possibile eseguire funzioni di ricerca che possono o meno essere associate a classi di dati. Esempi di tecniche di rilevamento includono ricerche con espressioni regolari compatibili con RegEx o Perl (PCRE) attraverso database o file, algoritmi di corrispondenza fuzzy (soundalike), logiche di filtraggio di percorsi o colonne speciali, riconoscimento di entità nominative (NER), riconoscimento facciale e così via.

È anche possibile sfruttare l'apprendimento automatico nel processo di riconoscimento. IRI supporta l'apprendimento automatico semi-supervisionato nella creazione di modelli NER, ad esempio nel suo prodotto DarkShield (sotto).

De-identificazione dei dati

Uno dei modi per ridurre, e persino annullare, il rischio di violazione dei dati è mascherare i dati inattivi o in movimento, con funzioni a livello di campo che li rendano protetti ma comunque utilizzabili in una certa misura.

Secondo l'analista di Gartner Marc Meunier, "Come si sta evolvendo il data masking per proteggere i dati da insider ed outsider:"

L'adozione del data masking aiuta le organizzazioni ad aumentare il livello di sicurezza e protezione della privacy per i propri dati sensibili, che si tratti di informazioni sanitarie protette (PHI), informazioni di identificazione personale (PII) o proprietà intellettuale (PI). Allo stesso tempo, il data masking aiuta a soddisfare i requisiti di conformità con gli standard e le normative di sicurezza e privacy.

La maggior parte delle aziende, in virtù di regole interne o leggi sulla privacy dei dati, hanno fatto, ora o lo saranno presto, il mascheramento dei dati un elemento centrale della loro strategia di sicurezza complessiva.

Soluzioni software comprovate

IRI fornisce soluzioni di mascheramento dei dati statici e dinamici per database, file flat, mainframe proprietari e origini di applicazioni legacy e piattaforme di big data (Hadoop, NoSQL, Amazon, ecc.) nel suo prodotto FieldShield o nella piattaforma Voracity, nonché dati a rischio in Excel tramite CellShield.

Per i dati in origini semi e non strutturate come DB NoSQL, file di testo in formato libero e registri delle applicazioni, documenti MS Office e .PDF, oltre a file di immagine (anche volti), puoi utilizzare DarkShield per classificarli, scoprirli e anonimizzarli .

In questi prodotti "scudo", puoi utilizzare funzioni come sfocatura, eliminazione, crittografia, redazione, pseudonimizzazione, hashing e tokenizzazione, con o senza la possibilità di invertire tali funzioni. Voracity, che include questi prodotti, include anche il mascheramento dei dati nelle operazioni di integrazione e migrazione dei dati, nonché nella federazione dei dati (virtualizzazione), nella creazione di report e nella disputa dei dati per le operazioni analitiche.

Le funzioni integrate di rilevamento dei dati, classificazione, gestione dei metadati e registrazione degli audit facilitano le valutazioni automatiche e manuali della re-identificabilità dei record interessati. Visita www.iri.com/solutions/data-masking e www.iri.com/solutions/data-governance per ulteriori informazioni e contatta il tuo rappresentante IRI se hai bisogno di aiuto per creare o far rispettare il tuo framework DSG attraverso un sistema incentrato sui dati, oppure approccio alla sicurezza "punto di partenza".