MySQL è noto per essere facile da usare e altamente sicuro. Ecco perché è la scelta numero uno per molte organizzazioni, inclusi i più grandi marchi come Facebook, Google, Uber e YouTube. Poiché è open-source, è gratuito da usare e modificare anche per scopi commerciali. Ma sebbene possa essere molto sicuro, le funzionalità di sicurezza non vengono sempre utilizzate correttamente.

I criminali informatici sono bravi a trovare modi per sfruttare le masse. Gli attacchi ransomware sono penetrati ovunque, da città, scuole e ospedali a grandi e piccole imprese. Le vittime vengono ingannate per consentire ai programmi dannosi di entrare nei loro sistemi in cui tali programmi bloccano i file fino a ottenere un riscatto. Le organizzazioni di ogni tipo che utilizzano MySQL e altri sistemi di gestione dei database sono a rischio di attacchi.

Prendere di mira le istituzioni civiche oltre alle imprese è una mossa intelligente per i criminali informatici perché la nostra società crollerà senza di loro. Sapendo questo, gli hacker sfruttano le vulnerabilità di MySQL per guadagnare da obiettivi che non hanno margine di manovra per rifiutare il riscatto.

Il ransomware è un settore redditizio per un criminale informatico, soprattutto perché continuiamo a fare affidamento sulla tecnologia per archiviare tutti i tipi di dati in tutti i settori. L'anno scorso, alcuni degli attacchi ransomware più dannosi hanno sfruttato con successo obiettivi per trilioni di dollari. È più importante che mai proteggere il tuo database da accessi indesiderati.

Attacchi ransomware

Nel 2020, l'importo medio del riscatto richiesto negli attacchi ransomware aveva raggiunto $ 170.000 per incidente entro il terzo trimestre. Sebbene i criminali di solito si attengono alla parola data e ripristinano i dati una volta pagato il riscatto, è comunque impossibile sapere se i tuoi dati sono completamente al sicuro dopo aver subito un attacco.

Tali attacchi sono diventati più attesi da quando Covid ha cambiato il nostro panorama digitale. I lavoratori remoti e le aziende sono stati costretti a fare affidamento su strumenti di progetto basati su cloud e altri tipi di database online per collaborare con altri membri del team, clienti e appaltatori. E sebbene questo tipo di strumenti consenta ai manager di impostare le autorizzazioni del team per il controllo, tali misure non sono sufficienti.

A complicare ulteriormente le cose, sempre più persone di tutti i livelli di competenza digitale utilizzano strumenti di collaborazione online e la maggior parte di loro non è ancora esperta di sicurezza. Con così tante informazioni che arrivano attraverso canali diversi, può essere difficile anche per gli utenti più esperti definire se i dati provengono da una fonte legittima.

Ecco perché i criminali informatici hanno approfittato della paura e della disinformazione che circondano la pandemia. Sono circolati collegamenti dannosi incorporati in cose come false e-mail CDC. Sfruttano le preoccupazioni legate alla pandemia presentandosi in modo errato con layout e loghi molto convincenti per indurre i destinatari a far entrare i truffatori direttamente nei loro computer.

Nel 2021, i gruppi di hacker stanno diventando ancora più sofisticati e sfuggenti nelle loro tattiche. La criptovaluta è un formato popolare per i riscatti. Le capacità di tracciamento delle criptovalute sono abbastanza nuove ed è molto più difficile catturare i criminali informatici. I dati privati diventano un bene sempre più prezioso.

PLEASE_READ_ME

Uno degli attacchi più elusivi e pericolosi dell'ultimo anno, ora noto come PLEASE_READ_ME, ha cambiato il modo in cui pensiamo alla portata e alle capacità della tecnologia ransomware. La maggior parte degli attacchi ransomware sono rivolti a entità specifiche che hanno molto da perdere. Questo tipo di attacco mirato è di solito ben pianificato ed eseguito senza problemi, costringendo le vittime a pagare una cifra superiore per impedire che i dati privati vengano messi all'asta.

L'attacco PLEASE_READ_ME, al contrario, è stato un exploit più opportunistico. Si è concentrato sul targeting di server MySQL con credenziali deboli. Sebbene guadagnassero meno per vittima, una moltitudine di macchine e database MySQL sono stati violati con script automatizzati. Gli attacchi non utilizzavano nemmeno malware (solo uno script).

Entro la fine del 2020, c'erano un totale di 250.000 database rubati in questi attacchi e venduti sul dark web. Alle vittime è stato chiesto di pagare.08 BTC (la valuta Bitcoin) per ripristinare i loro database, per un totale di quasi $ 4.350 al tasso di cambio attuale di Bitcoin.

Questo attacco senza precedenti ha messo in crisi gli utenti di MySQL. Abbiamo imparato che nessuno è al sicuro e dobbiamo assicurarci che le credenziali siano sicure.

Protezione dei database MySQL

Alla luce dell'incredibile successo di PLEASE_READ_ME e di altri attacchi ransomware basati su credenziali deboli, gli attacchi SQL sono una delle forme più comuni di attacchi informatici. È giunto il momento di garantire che i tuoi database siano protetti dalle estorsioni.

Di seguito sono riportati alcuni passaggi che puoi eseguire per rafforzare la sicurezza delle tue credenziali e dei tuoi database:

Implementa un gestore di password

Molti strumenti di gestione della sicurezza possono aiutare con il monitoraggio automatizzato del database e dei protocolli di sicurezza. Ovviamente ogni utente deve creare una password univoca, ma non basta. Utilizza il sistema di gestione delle password che richiederà la modifica di ogni password regolarmente.

Ad esempio, implementa i requisiti della password, come il numero di cifre, la presenza di caratteri speciali, ecc. Quindi, richiedi l'aggiornamento di questa password ogni 60 giorni con una nuova password che non è stata utilizzata in passato. Ciò può aiutare a rendere responsabili gli utenti del database e complicare le attività anche ai criminali informatici esperti.

Utilizza il principio del privilegio minimo

Il principio del privilegio minimo significa che dovresti consentire agli utenti di accedere solo ai file di cui hanno bisogno per completare le attività loro richieste. In altre parole, non tutti i dipendenti hanno bisogno dell'accesso completo a tutti i database che gestisci. Usa l'amministrazione del server SQL per controllare chi ha accesso a cosa.

Molti strumenti gestiscono l'amministrazione del database. Non devi dedicarti allo sforzo scrupoloso di tenere traccia di nomi utente, password, autorizzazioni e assegnazioni da solo. Bloccando alcune parti del database, non solo rendi meno dannoso un attacco, ma rendi anche più facile tracciare e individuare la vulnerabilità in caso di violazione.

Incorpora modelli di sicurezza Zero-trust

Un modello zero-trust presuppone che l'identità non possa essere considerata attendibile. Pertanto, tutti gli utenti richiedono l'autenticazione prima di ottenere l'accesso ai dati e ad altre risorse. Oltre a non fidarsi degli utenti umani, è fondamentale mantenere le macchine secondo gli stessi standard di zero trust.

La tecnologia di automazione è un investimento fantastico per le aziende di ogni tipo per aumentare l'efficienza, ma la fiducia nell'identità delle macchine può porre seri problemi. L'utilizzo di un programma di monitoraggio in tempo reale e il monitoraggio delle identità degli utenti e dei relativi accessi e privilegi sono essenziali per mantenere un'efficace politica di zero trust.

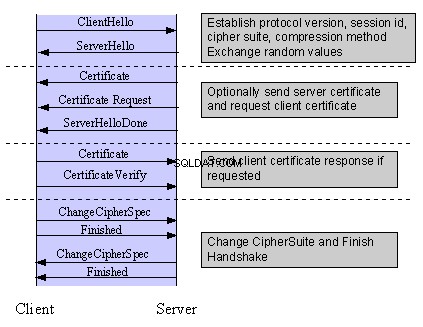

Crittografia SSL e TLS

I certificati Secure Sockets Layer (SSL) sono un buon punto di partenza quando si tratta di crittografare i dati aziendali. È opportuno specificare le impostazioni SSL per ciascun utente.

Il tuo database dovrebbe essere crittografato, ma è anche importante crittografare la rete e garantire che anche eventuali terze parti con accesso utilizzino protocolli di crittografia. Ricorda che sei sicuro solo quanto il tuo anello più debole.

Verifica di avere abilitato SSL o il suo successore, Transport Layer Security (TLS). Chiedi anche ai tuoi fornitori di terze parti i protocolli di crittografia che hanno in atto.

Rimuovi utenti anonimi

Quando si eseguono i passaggi precedenti per aumentare la sicurezza dell'autenticazione, è necessario eliminare anche gli utenti anonimi o gli utenti senza password. Ciò garantirà che non ci siano porte aperte per l'ingresso di hacker. È molto facile per un criminale informatico accedere ai tuoi server MySQL se non hai bisogno di una password.

I criminali informatici che eseguono attacchi SQL sono ben consapevoli di tutte le vulnerabilità nell'hardware e nel software e in particolare dei problemi di sicurezza nel cloud. È così che si guadagnano da vivere. Un account anonimo può consentire facilmente l'accesso diretto a file riservati e altri dati.

Abilita registrazione audit

Ultimo ma non meno importante, assicurati di aver abilitato la registrazione controllata. La registrazione dell'audit tiene traccia dell'ora, della data e della posizione degli accessi, nonché di determinate attività dell'utente. Puoi classificare i tuoi dati SQL in modo da sapere quali sono le informazioni sensibili.

Questo tipo di gestione dei dati diventa fondamentale quando si verifica una violazione dei dati o qualsiasi tipo di attacco informatico. Quindi puoi vedere quando e come l'hacker ha avuto accesso al tuo server e quali dati sono stati interessati. È anche una buona idea monitorare continuamente questo registro.

Sebbene l'automazione sia la chiave per l'efficienza di questo processo, è anche consigliabile che una persona controlli i registri e il software per assicurarsi che nulla sfugga alle crepe.

Proteggiti oggi

La digitalizzazione dell'economia ha creato un terreno fertile per i criminali informatici per trovare modi nuovi e più dannosi per sfruttare le persone e le imprese. Nel 2020, il costo dei riscatti informatici è aumentato del 336% e quel numero aumenta ogni giorno. La continua innovazione tecnologica porterà inevitabilmente anche all'innovazione nello sfruttamento e nel furto di dati.

Ci saranno sempre criminali a cui prestare attenzione, indipendentemente dalle dimensioni della tua attività o dalla quantità di dati o denaro che hai. Gli attacchi ransomware automatizzati e altri attacchi informatici funzionano meglio quando viene lanciata una vasta rete. Ciò significa che, per i truffatori, non si tratta sempre di ottenere il colpo più grande. Come abbiamo appreso dalle tendenze del ransomware degli ultimi anni, una serie di attacchi subdoli che chiudono silenziosamente le piccole imprese o le organizzazioni civiche si sommano nel tempo. Anche quando la pandemia diventa un brutto ricordo, i truffatori troveranno altri modi per ingannare i vulnerabili facendogli scaricare file dannosi.

Nella vita di tutti i giorni, prendiamo alcune precauzioni per proteggerci dalla criminalità. La nostra attività su Internet non dovrebbe essere diversa. Le tendenze indicano che possiamo aspettarci un continuo aumento degli attacchi ransomware tentati e riusciti in futuro. Rimanere vigili nel monitorare i protocolli di sicurezza e mettere in pratica questi suggerimenti ridurrà notevolmente le possibilità di cadere vittime di attacchi dannosi.

Oltre all'implementazione di queste linee guida, sono disponibili molti strumenti per assistervi nella gestione del database MySQL. Usa l'automazione a tuo vantaggio per rimanere al sicuro e mantenere un equilibrio tra sicurezza e usabilità.