Qui avremmo esaminato i passaggi dettagliati per Abilitare TLS in Oracle Apps R12.2

Sommario

Introduzione:

I dati tra browser Web e server Web viaggiano non crittografati nell'applicazione R12, quindi la password e altre informazioni possono essere tracciate dallo sniffer. Lo stiamo evitando implementando SSL in R12.

Con l'implementazione SSL, i dati viaggiano nei moduli crittografati e solo il browser Web e il server Web possono decrittografarli.

L'implementazione richiede il certificato SSL e la configurazione nell'ambiente R12 come da configurazione

Cos'è SSL?

SSL e TLS sono il protocollo crittografico che garantisce la privacy tra le applicazioni in comunicazione ei loro utenti su Internet

Cos'è Transport Layer Security (TLS)

Transport Layer Security, o TLS, è il successore di SSL. TLS, come SSL, è un protocollo che crittografa il traffico tra un client e un server. TLS crea una connessione crittografata tra due macchine consentendo la trasmissione di informazioni private senza problemi di intercettazione, manomissione di dati o falsificazione di messaggi.

Come funziona SSL

- Il client invia una richiesta al server utilizzando la modalità di connessione HTTPS.

- Il server presenta il proprio certificato digitale al client. Questo certificato contiene le informazioni di identificazione del server come il nome del server, la chiave pubblica dell'organizzazione e del server e la firma digitale della chiave privata della CA

- Il client (browser web) dispone delle chiavi pubbliche di tutte le CA. Decripta la chiave privata del certificato digitale Questa verifica prova che il mittente ha avuto accesso alla chiave privata, e quindi è probabile che sia la persona associata alla chiave pubblica. Se la verifica va a buon fine, il server viene autenticato come server attendibile.

- Il client invia al server un elenco dei livelli di crittografia, o cifrature, che può utilizzare.

- Il server riceve l'elenco e seleziona il livello di crittografia più potente che hanno in comune.

- Il client crittografa un numero casuale con la chiave pubblica del server e invia il risultato al server (che solo il server dovrebbe essere in grado di decifrare con la sua chiave privata); entrambe le parti utilizzano quindi il numero casuale per generare una chiave di sessione univoca per la successiva crittografia e decrittografia dei dati durante la sessione

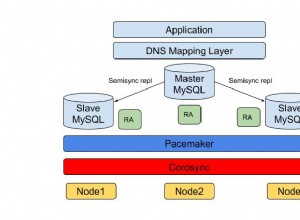

L'implementazione SSL dipenderà dalla topologia dell'implementazione R12. Sono qui evidenziando tutti i principali.

Punto di terminazione TLS

- Un punto di terminazione TLS è il server end-point per la connessione crittografata che è stata avviata da un client (ad esempio un browser).

- Nel caso di Oracle E-Business Suite, Oracle HTTP Server può fungere da punto di terminazione TLS. È possibile configurare un punto di terminazione TLS alternativo, ad esempio un proxy inverso o un servizio di bilanciamento del carico, davanti a Oracle HTTP Server.

Varie topologie SSL

- Un'unica implementazione di server web con TLS termination Point come server web

Questo è abbastanza semplice. Avremo bisogno del certificato digitale per il server web. I passaggi sono diretti. Il traffico tra browser web e server web sarà crittografato

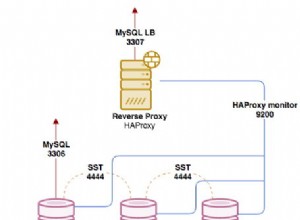

- Avere un sistema di bilanciamento del carico che serve a 2 o più server web rende le cose un po' complicate

In questo caso, potremmo avere le seguenti opzioni

1.Crittografia end-to-end del traffico (punto di terminazione TLS come server web)

L'intero flusso di traffico, ovvero dal browser al sistema di bilanciamento del carico e dal sistema di bilanciamento del carico al server Web, è crittografato

Ci sono due modi per farlo

a) Configurazione pass-through :Il bilanciamento del carico in questo caso non decodifica/crittografa il messaggio .it passa solo attraverso il traffico al server web

b) Decrittografia/crittografia :Il bilanciamento del carico in questo caso decrittografa il traffico a livello di bilanciamento del carico, quindi lo crittografa nuovamente e lo invia al server Web che lo decrittografa nuovamente

2. Terminatore SSL (punto di terminazione TLS alternativo):il traffico tra il browser Web e il sistema di bilanciamento del carico viene solo crittografato. Il bilanciamento del carico funge da terminatore SSL e termina l'SSL a livello di bilanciamento del carico e passa il traffico non crittografato al server web.

I passaggi per eseguire la configurazione su ciascuna topologia sono riportati di seguito

Distribuzione di un unico server web con TLS termination Point come server web

Punti importanti

1) Upgrade a un minimo di Java Development Kit (JDK) 7.

L'uso di TLS 1.2 richiede almeno Java 7

2) Aggiorna Oracle Fusion Middleware.

L'utilizzo di TLS 1.2 richiede Oracle Fusion Middleware 1.1.1.9

3) Applicare le patch specifiche del prodotto.

Flusso di lavoro Oracle:applica patch 22806350 :R12.OWF.C per risolvere un problema relativo a Oracle Workflow Notification Mailer.

Oracle iProcurement:applica le patch menzionate in My Oracle Support Knowledge Documento 1937220.1 , Fail di Oracle iProcurement, Exchange e OSN dopo la migrazione del sito del fornitore da SSLv3 al protocollo TLS (con SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , che corrisponde alle versioni dell'applicazione appropriate.

Oracle iPayment:applica patch 22522877 :R12.IBY.C.

Oracle XML Gateway:applica patch 22326911 :R12.ECX.C.

Passaggio 1

Imposta il tuo ambiente

I passaggi descritti in questa sezione devono essere eseguiti sul file system di esecuzione (in esecuzione) per garantire che durante la successiva patch in linea l'impostazione TLS venga quindi propagata al file system di patch. Non dovrebbe esserci un ciclo di patching attivo a questo punto. Per verificare se un Ciclo di Patching Online è già attivo o meno, è possibile utilizzare il seguente comando:

UNIX:

$ stato di adozione

- Accedere al livello dell'applicazione Oracle E-Business Suite Release 12.2 come utente del sistema operativo proprietario dei file di installazione.

- Il file system con la variabile del file di contesto delle applicazioni s_file_edition_type impostata su "run" indica il file system di esecuzione. Origina il file dell'ambiente del livello dell'applicazione (

.env), che si trova nella directory APPL_TOP sul file system di esecuzione. Non cercare il file APPS .env, altrimenti le variabili di ambiente 10.1.2 verranno rilevate e Oracle Wallet Manager 11g non si avvierà. Dopo aver reperito il file di ambiente, la variabile di ambiente $FILE_EDITION dovrebbe essere "eseguita". - Imposta la variabile d'ambiente PATH per includere la posizione di Fusion Middleware e la variabile DISPLAY per owm gui

Ad esempio

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S passaggio 2

Crea un portafoglio

Il percorso della directory s_web_ssl è ancora utilizzato da alcuni componenti di Oracle E-Business Suite Release 12.2 (ad esempio, XML Gateway Transportation Agent OXTA) e durante il processo di clonazione di Oracle Fusion Middleware.

Possiamo trovare questa posizione nel modo seguente

cat $CONTEXT_FILE|grep “s_web_ssl_directory”

Apri Gestione portafoglio come processo in background:

| $ owm & |

Nel menu Oracle Wallet Manager, vai a Wallet>

Nuovo.

Rispondi NO a:la tua directory predefinita del portafoglio non esiste. Vuoi crearlo ora?

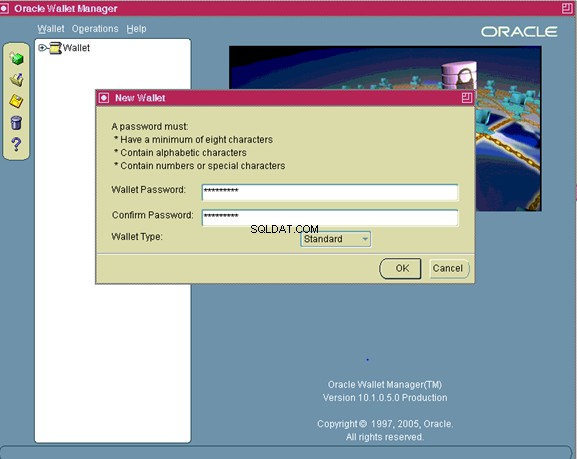

La schermata del nuovo portafoglio ora ti chiederà di inserire una password per il tuo portafoglio

Inserisci la password e ricordala

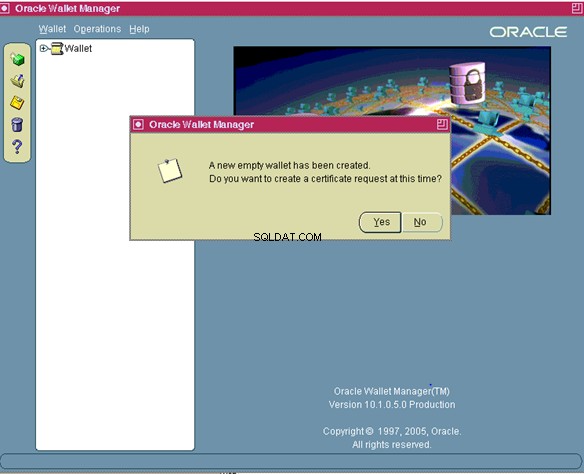

È stato creato un nuovo portafoglio vuoto. Desideri creare una richiesta di certificato in questo momento?

Dopo aver fatto clic su "Sì" nella schermata Crea richiesta di certificato apparirà:

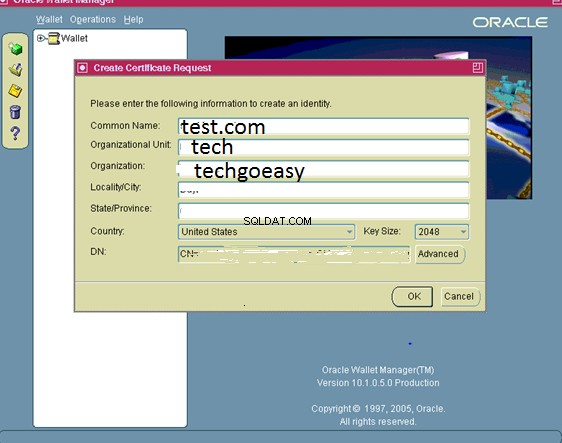

Inserisci i valori appropriati dove:

| Nome comune | È il nome del tuo server incluso il dominio. |

| Unità organizzativa:(opzionale) | L'unità all'interno della tua organizzazione. |

| Organizzazione | È il nome della tua organizzazione |

| Località/Città | È è la tua località o città. |

| Stato/Provincia | è il nome completo del tuo Stato o Provincia non abbreviato. |

Seleziona il tuo Paese dall'elenco a discesa e, per Dimensione chiave, seleziona 2048 come minimo. Fare clic su OK.

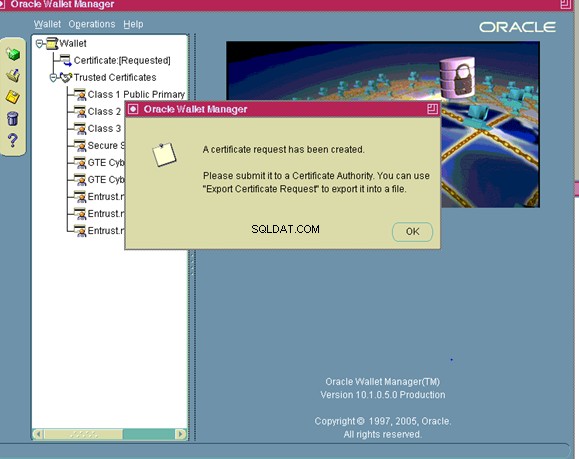

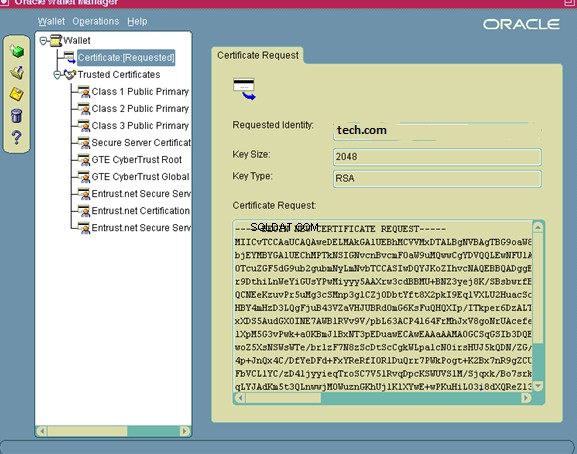

Fai clic su Su certificato richiesto

Dovrai esportare la richiesta di certificato prima di poterla inviare a un'autorità di certificazione.

- Fai clic su Certificato [Richiesto] per evidenziarlo.

- Dal menu fare clic su Operazioni>

Richiesta di certificato di esportazione

- Salva il file come server.csr

- Dal menu, fai clic su Portafoglio e poi su Salva.

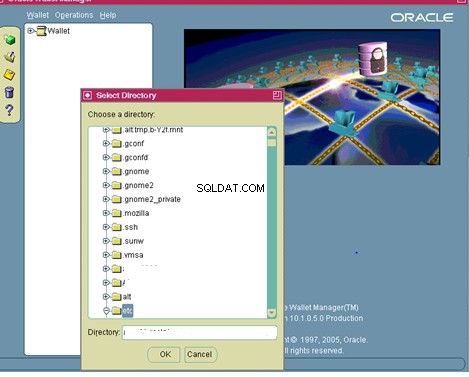

- Nella schermata Seleziona directory, cambia la directory nella directory del tuo portafoglio completo.

- Fai clic su OK.

- Dal menu, fai clic su Portafoglio e seleziona la casella Accesso automatico.

Assicurati di rendere questa password qualcosa che ricorderai. Dovrai utilizzare la password ogni volta che apri il portafoglio con Oracle Wallet Manager o esegui operazioni sul portafoglio utilizzando l'interfaccia a riga di comando. Con i processi abilitati per l'accesso automatico inviati dall'utente del sistema operativo che ha creato il portafoglio non sarà necessario fornire la password per accedere al portafoglio.

- Esci da Gestione portafoglio.

La directory del portafoglio ora conterrà i seguenti file:

cwallet.sso

ewallet.p12

server.csr

Ora puoi inviare server.csr alla tua autorità di certificazione per richiedere un certificato server

Salva il portafoglio usando il portafoglio e salva e fornisci il percorso della directory

Invia la richiesta di certificato a un'autorità di certificazione .

Nota:modifiche all'algoritmo della firma

Gli standard di settore per gli algoritmi di crittografia sono costantemente sottoposti a revisione. I certificati emessi con un algoritmo di hash della firma basato su SHA-1 come standard del settore vengono gradualmente eliminati. Molte autorità di certificazione raccomandano o impongono SHA-2 come algoritmo di firma minimo per l'emissione di certificati. L'intervallo di tempo per il passaggio a SHA-2 varia a seconda dell'autorità di certificazione utilizzata. Il requisito per SHA-2 incide anche sui certificati intermedi che devono essere anch'essi SHA-2 per riconcatenarsi al certificato SHA-2 dell'entità finale emesso. I certificati radice non sono interessati.

Per ulteriori informazioni, fare riferimento ai seguenti documenti di conoscenza del supporto My Oracle:

Documento 1448161.1 , Come produrre CSR con un algoritmo di firma SHA-1 o migliore

Documento 1275428.1 , Stato del supporto per SHA-2 in Oracle Application Server (10.1.2.X.X/10.1.3.X.X) e Fusion Middleware 11g (11.1.1.X)

Documento 1939223.1 , È possibile generare richieste di firma di certificati SHA-2 con Oracle Wallet Manager o ORAPKI in FMW11g

A seconda del fornitore del certificato, le richieste di certificato basate su MD5 (CSR) generate da Oracle Wallet Manager (OWM) potrebbero non essere accettate.

Ad esempio, Symantec ora accetterà solo CSR basati su SHA-1 a 2048 bit o versioni successive. A causa di una limitazione di corrente sia in OWM che in orapki, non sono in grado di generare nient'altro che CSR basati su MD5. OWM può accettare certificati SHA-2 o superiori e certificati server, ma semplicemente non può generarli.

In questi casi, la soluzione alternativa consiste nell'utilizzare OpenSSL per generare la CSR. Di seguito viene fornito un esempio di questo processo.

- Utilizza OpenSSL per prendere il portafoglio esistente e salvarlo come nuovo file in formato PEM:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Usa OpenSSL per generare la richiesta specificando SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

A questo punto, OpenSSL ti chiederà gli attributi della richiesta. Assicurati di inserire gli stessi dati che hai inserito durante la creazione della CSR in OWM. Non specificare una "password di sfida" poiché è stata considerata non sicura dalla maggior parte delle autorità di certificazione.

- Il csr dovrebbe ora essere inviato alla tua autorità di certificazione per richiedere un certificato del server.

- Dopo aver ricevuto il certificato appena emesso, puoi importarlo nel tuo portafoglio utilizzando OWM continuando con il passaggio successivo

Passaggio 5

Importa il tuo certificato del server nel portafoglio

Dopo aver ricevuto il certificato del server dalla tua autorità di certificazione, dovrai importarlo nel tuo portafoglio. Copia il certificato su server.crt nella directory del portafoglio sul tuo server con uno dei seguenti metodi:

- ftp il certificato (in modalità binaria)

- copia e incolla il contenuto in server.crt

Segui questi passaggi per importare server.crt nel tuo portafoglio:

- Apri Wallet Manager come processo in background:

$ owm &

- Dal menu, fai clic su Portafoglio, quindi su Apri.

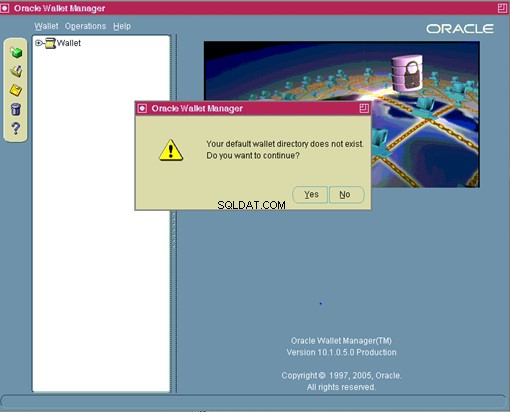

- Rispondi Sì quando richiesto:

La tua directory predefinita del portafoglio non esiste.

Vuoi continuare?

- Nella schermata Seleziona directory, cambia la directory nella directory del tuo portafoglio completo e

fare clic su OK

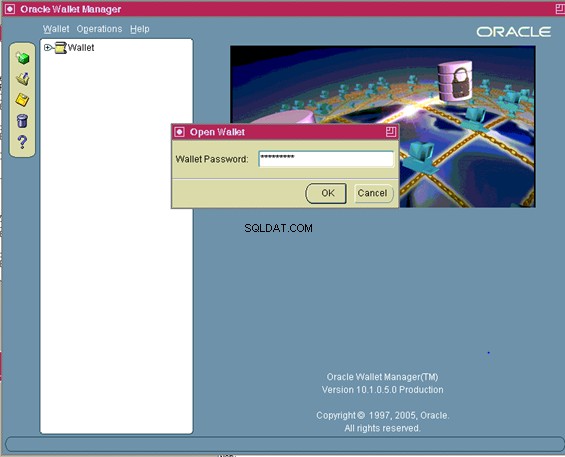

- Inserisci la password del tuo portafoglio e fai clic su OK.

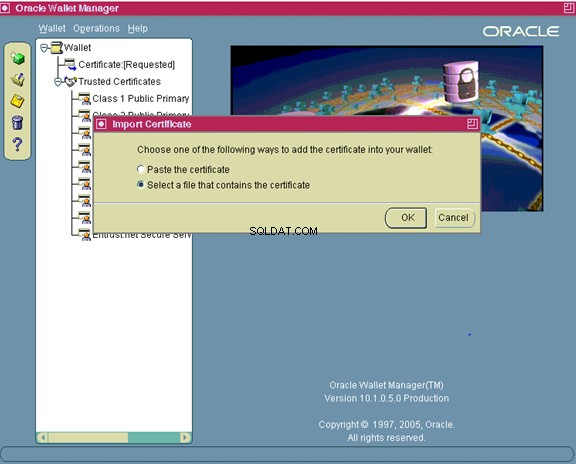

- Nel menu Oracle Wallet Manager, vai a Operations Import User Certificate. I certificati server sono un tipo di certificato utente. Poiché l'Autorità di Certificazione ha emesso un certificato per il server, inserendo il suo nome distinto (DN) nel campo Oggetto, il server è il proprietario del certificato, quindi l'“utente” per questo certificato utente.

- Fai clic su OK.

- Fai doppio clic su server.crt per importarlo.

- Salva il portafoglio:

- Nel menu Oracle Wallet Manager, fai clic su Portafoglio.

- Verifica che la casella Accesso automatico sia selezionata.

- Fai clic su Salva

Nota:se tutti i certificati attendibili che compongono la catena di server.crt non sono presenti nel portafoglio, l'aggiunta del certificato avrà esito negativo. Quando è stato creato il portafoglio, i certificati per le CA più comuni (come VeriSign, GTE e Entrust) sono stati inclusi automaticamente. Contattare l'autorità di certificazione se è necessario aggiungere il loro certificato e salvare il file fornito come ca.crt nella directory del portafoglio in un formato base64. Un'altra opzione è seguire le istruzioni fornite di seguito per creare ca.crt dal certificato del server (server.crt). Se la tua autorità di certificazione ha fornito un certificato intermedio (per completare la catena), salva il file fornito come intca.crt in un formato Base64, questo dovrà essere importato in Oracle Wallet Manager prima di importare server.crt. Anche i certificati che comprendono più parti (come il tipo P7B) rientrerebbero in questa categoria

Creazione del certificato dell'autorità di certificazione

Per creare ca.crt

- Copia server.crt sul tuo PC (se necessario) utilizzando uno dei seguenti metodi:

ftp (in modalità binaria) server.crt sul tuo PC .

copia il contenuto di server.crt e incollalo nel blocco note sul PC. Salva il file come server.crt

- Fai doppio clic su server.crt per aprirlo con l'estensione Cyrpto Shell.

- Nella scheda Percorso di certificazione, fai clic sulla prima riga (in alto) e poi su Visualizza certificato.

- Nella scheda Dettagli, fai clic su Copia su file, verrà avviata la procedura guidata di esportazione.

- Fai clic su Avanti per continuare.

- Seleziona X.509 (.CER) con codifica Base64 e fai clic su Avanti.

- Fai clic su Sfoglia e vai alla directory di tua scelta.

- Inserisci ca.crt come nome e fai clic su OK per esportare il certificato.

- Chiudi la procedura guidata.

- Copia ca.crt nella directory del tuo portafoglio (se necessario) utilizzando uno dei seguenti metodi:

ftp (in modalità binaria) ca.crt nella directory del portafoglio del livello dell'applicazione

copia il contenuto di ca.crt e incollalo in un nuovo file nella directory del portafoglio del livello dell'applicazione utilizzando un editor di testo. Salva il file come ca.crt

Passaggi dettagliati per importare il certificato con schermate

| owm & |

Quindi fai clic su portafoglio -> apri

Fare clic su sì

Inserisci il percorso completo della directory wwallet

Inserisci la password del portafoglio

Ora Operazioni:Importa certificato utente

In alternativa puoi aggiungere il certificato

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Se devi importare il certificato CA dovrai anche aggiungere il contenuto del file ca.crt al file b64InternetCertificate.txt che si trova nella directory 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Se ti è stato fornito anche un certificato intermedio (intca.crt), dovrai aggiungerlo anche a b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Passaggio 6:modifica il portafoglio di Oracle HTTP Server .

La

Copia il

Puoi trovare queste variabili dal file Context

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

cat $CONTEXT_FILE|grep “s_ohs_component”

Passaggio 7:modifica il portafoglio OPMN e configura le suite di crittografia .

Modifica il portafoglio OPMN

La posizione predefinita per il portafoglio OPMN è nella directory

Possiamo trovare questa posizione nel modo seguente

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Vai alla directory

/config/OPMN/opmn/wallet. - Sposta i file del portafoglio esistenti in una directory di backup nel caso in cui desideri riutilizzarli in futuro.

- Copia i file cwallet.sso dalla directory

/config/OHS/ /keystores/default nella directory corrente.

Configura le suite di crittografia OPMN

È necessario eseguire questa configurazione per applicare suite di crittografia avanzate sulla porta remota OPMN.

- Assicurati che tutti i processi siano inattivi.

- Apri il file opmn.xml che si trova sotto la tua istanza di livello web.

- Verso la parte superiore del file, cerca le opzioni SSL nella sezione

.

Modifica:

a

ssl-ciphers=”

L'elenco seguente specifica le suite di cifratura valide che possono essere utilizzate:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Ad esempio:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_RSA_WITH_3DES_EDE_CBC_SHA”/>

Modifica il file admin.conf.

Modifica:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

Protocollo SSL nzos_Version_1_0 nzos_Version_3_0

a

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Passaggio 8:modifica della console di controllo del middleware Oracle Fusion .

Fusion Middleware Control Console utilizza la funzionalità di OPMN per gestire Oracle Fusion Middleware Enterprise.

Sposta i file del portafoglio esistenti in una directory di backup nel caso in cui desideri riutilizzarli in futuro.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Possiamo trovare questa posizione nel modo seguente

cat $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Copia il file cwallet.sso dalla directory

Nota :nel caso di un file system condiviso e di una configurazione multinodo, gli aggiornamenti alle prime due directory vengono eseguiti sul nodo principale e gli aggiornamenti alla terza directory vengono eseguiti sul rispettivo nodo del livello delle applicazioni in cui OHS viene configurato per TLS. Il motivo è che le prime due directory esisteranno solo sul nodo primario e la terza directory esisterà solo su ciascun nodo del livello delle applicazioni in cui è abilitato OHS.

Passaggio 9

Utilizzare Oracle Fusion Middleware Control per apportare alcune modifiche aggiuntive al file di configurazione:

- Accedi a Oracle Fusion Middleware Control Console (ad esempio, https://

. : /em). - Seleziona Target di livello Web in Dominio EBS.

- Seleziona Amministrazione > Configurazione avanzata.

- Seleziona il file ssl.conf da modificare.

- Aggiorna le direttive Listen

e VirtualHost _default_: sulla porta SSL, ad esempio Listen 4443. - Aggiorna la voce SSLProtocol e SSLCipherSuite in modo che corrisponda a quanto segue:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Fai clic su Applica .

È necessario eseguire il comando seguente (su tutti i nodi del livello dell'applicazione) per propagare le modifiche apportate tramite Oracle Fusion Middleware Control Console alle variabili del file di contesto:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Inserisci la password utente APPS:

Inserisci la password WebLogic AdminServer:

Esamina adSyncContext.log per le modifiche che sono state rilevate e apportate al file di contesto.

Utilizzare Oracle E-Business Suite 12.2 – Editor di contesto OAM per modificare le variabili relative a TLS mostrate in questa tabella:

| Variabili relative a TLS nel file di contesto | ||

| Variabile | Valore non TLS | Valore TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocollo | http | https |

| porta_web_attiva | come s_webport | come s_webssl_port |

| s_webssl_port | non applicabile | l'impostazione predefinita è 4443 |

| s_https_listen_parameter | non applicabile | come s_webssl_port |

| s_login_page | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

| s_external_url | URL costruito con protocollo http e s_webport | URL costruito con protocollo https e s_webssl_port |

Il valore di s_webport si basa sulla porta predefinita prima di qualsiasi configurazione TLS e rimane invariato quando si passa a TLS

Passaggio 10:esegui la configurazione automatica

Autoconfig può essere eseguito utilizzando lo script adautocfg.sh nella directory del livello applicazione $ADMIN_SCRIPTS_HOME.

Passaggio 11:riavvia i servizi del livello applicazione

Utilizza lo script adapcctl.sh nella directory $ADMIN_SCRIPTS_HOME per arrestare e riavviare i servizi Apache del livello applicazione.

Passaggio 12:propaga le modifiche TLS ai file system di patch .

È necessario eseguire i seguenti passaggi per sincronizzare la configurazione TLS tra i due file system:

- Modifica $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Presupponendo che rsynccommand sia disponibile su UNIX, le seguenti direttive devono essere copiate e incollate tra le sezioni

e dopo la <#Copia termina> esistente:

# Necessario per la migrazione dell'installazione TLS dal file system RUN a PATCH.

# Modificare i comandi nel caso in cui rsync non sia disponibile o la piattaforma non supporti il sintassi di esempio.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Portafoglio – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/ opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/ wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/ %s_ohs_component%/proxy-wallet/cwallet.sso

Passaggi da utilizzare quando si utilizza il terminatore SSL

Non è necessaria la creazione e l'installazione del certificato sul server web. In questo caso, dobbiamo solo impostare il parametro del file di contesto indicato di seguito

Utilizzare Oracle Fusion Middleware Control per apportare alcune modifiche aggiuntive al file di configurazione:

- Accedi a Oracle Fusion Middleware Control Console (ad esempio, https://

. : /em). - Seleziona Target del livello web in Dominio EBS.

- Seleziona Amministrazione > Configurazione avanzata.

- Seleziona il file ssl.conf da modificare.

- Aggiorna la direttiva ServerName alla configurazione del punto di terminazione TLS

. . - Fai clic su Applica.

- Seleziona il file httpd.conf da modificare.

- Aggiorna le direttive ServerName alla configurazione del punto di terminazione TLS

. . - Fai clic su Applica.

Utilizzare l'editor di contesto Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) per modificare le variabili relative a TLS mostrate in questa tabella:

| Modifiche quando si utilizza un punto di terminazione TLS diverso da OHS (come un sistema di bilanciamento del carico o un proxy inverso) | ||

| Variabile | Valore non TLS | Valore TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocollo | http | https |

| s_active_webport | come s_webport | Porta esterna del punto di terminazione TLS |

| s_webentryhost | come s_webhost | Nome host del punto di terminazione TLS |

| s_webentrydomain | come s_nomedominio | Nome di dominio del punto di terminazione TLS |

| s_enable_sslterminator | # | Rimuovi '#' per usare ssl_terminator.conf |

| s_login_page | URL costruito con protocollo http e s_webport | Costruisci URL con protocollo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | URL costruito con protocollo http e s_webport | Costruisci URL con protocollo https, s_webentryhost, s_webentrydomain, s_active_webport |

Il valore di s_webport si basa sulla porta predefinita prima di qualsiasi configurazione TLS e rimane invariato quando si passa a TLS.

Esegui configurazione automatica

Autoconfig può essere eseguito utilizzando lo script adautocfg.sh nella directory del livello applicazione $ADMIN_SCRIPTS_HOME.

Riavvia i servizi del livello applicazione

Utilizza lo script adapcctl.sh nella directory $ADMIN_SCRIPTS_HOME per arrestare e riavviare i servizi Apache del livello applicazione.

Passaggi per la crittografia end-to-end con configurazione Pass-through su Load Balancer

1) È necessario eseguire tutti i passaggi indicati per il singolo server web.

2) Il certificato deve essere creato con il nome del bilanciatore di carico

3) Possiamo eseguire i passaggi del certificato su un nodo e quindi copiare tutti i passaggi sugli altri nodi

Modifiche al valore del contesto

| Variabili relative a TLS nel file di contesto | ||

| Variabile | Valore non TLS | Valore TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocollo | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

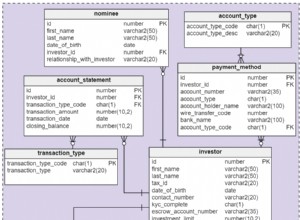

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Nota :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command